06

Kernpunkte:

- Künstliche Intelligenz im Land – mit Datenschutz

- Digitalisierungsgesetz

- Ergebnisse aus Prüfungen kommunaler Rechenzentren

- Erkenntnisse aus Datenpannenmeldungen

6 Systemdatenschutz

6.1 Landesebene

6.1.1 Zusammenarbeit mit dem Zentralen IT-Management (ZIT SH)

Die Zusammenarbeit mit dem zentralen IT-Management des Landes (ZIT SH) gestaltet sich gut. Wie in den Vorjahren (vgl. 39. TB, Tz. 6.1.1) wird das ULD als Gast in der Konferenz der IT-Beauftragten (ITBK) und den Koordinierungsrunden der IT-anwendenden Behörden über aktuelle und geplante IT-Projekte informiert. Schwerpunkte in diesem Jahr waren neben der Bereitstellung von zusätzlichen IT-Kapazitäten im Rahmen der Coronakrise einzelne Anwendungen und Funktionalitäten, die ausgebaut wurden, u. a. Softphones an Wechselarbeitsplätzen (sogenannte Shared Decks) und mobilen Arbeitsplätzen (siehe auch Tz. 6.1.2) und die Weiterarbeit am zentralen Lizenzmanagement-tool des Landes, das die aktuell installierte Software auf den Arbeitsplatz-PCs bzw. Laptops und die dazugehörigen Lizenzen ermittelt und verwaltet.

Beteiligt wurden wir zudem im Rahmen von Stellungnahmen und Anhörungen zu Verordnungsentwürfen (u. a. zur Umsetzung des Online-Zugangs-Gesetzes, OZG) und zu Nutzungsvereinbarungen für IT-Verfahren.

An einem weiteren Projekt des ZIT SH ist das ULD beratend schon in der Anforderungs- und Entwicklungsphase beteiligt: dem Projekt zur Implementierung des Nachfolgers von Ham.s.ter, dem Inventarisierungstool für IT-Systeme. Es handelt sich dabei nicht nur um eine haushaltstechnische Verwaltungssoftware für das IT-Vermögen des Landes, sondern beinhaltet Schnittstellen, wie etwa zu Tools des IT-Managements einschließlich eines Ticketsystems bei Dataport, mit dem Austausch und Reparaturen organisiert werden. Mit diesem Tool werden ebenso die zentralen IT-Systeme wie auch PCs, Laptops, Tablets und Mobiltelefone, die Beschäftigten persönlich zugeordnet werden, verwaltet. Da derartige Zuordnungen zu Beschäftigten zu dokumentieren sind, werden auch deren personenbezogene Daten verarbeitet, was beispielsweise Fragen der Zugriffsrechte, der Protokollierung und der Löschung dieser Daten aufwirft. Derzeit werden im Projekt die Anforderungen der Ressorts betrachtet und zusammengestellt, bevor 2022 die Umsetzung beginnt.

6.1.2 Künstliche Intelligenz in Schleswig-Holstein – mit Datenschutz

Anwendungen der sogenannten künstlichen Intelligenz (KI) sind nicht nur in der Wirtschaft, sondern auch in Behörden angekommen und werden verstärkt für komplexe und verantwortungsvolle Aufgaben eingesetzt. So übernehmen beispielsweise Chatbots 24 Stunden am Tag an der Schnittstelle Bürger – Verwaltung die Aufgabe automatisierter Serviceberater. Aber auch verwaltungsintern können KI-Anwendungen, z. B. in Akten- und Vorgangsbearbeitungssystemen, steuernd und koordinativ die Arbeit der Sachbearbeitung unterstützen.

KI-Anwendungen werden typischerweise in einer Lernphase trainiert: Darin werden sie mit dem notwendigen Wissen „gefüttert“ – häufig in Form von ausgesuchten und aufbereiteten Beispielen. In dieser Lernphase benötigen KI-Systeme sehr viele Daten.

Personenbezogene Daten sind durch die Verarbeitung von KI-Systemen besonderen Risiken für die Grundrechte und Grundfreiheiten ausgesetzt. Die DSGVO liefert dafür das entsprechende Grundgerüst. Neben den allgemeinen Grundsätzen finden sich auch spezifische Regelungen für Anwendungen mit automatisierter Entscheidungsfindung, beispielsweise die Einschränkung der Verarbeitung von besonders sensiblen Daten oder die Verhinderung von diskriminierenden Auswirkungen auf betroffene Personen.

Diese Anforderungen müssen in den unterschiedlichen Lebenszyklen (u. a. Aufbereitung der Trainingsdaten, Training, Echtbetrieb) von komplexen KI-Anwendungen umgesetzt werden. Das „Positionspapier KI“ der Konferenz der unabhängigen Datenschutzaufsichtsbehörden (39. TB, Tz. 10.2) definiert die grundsätzlichen Anforderungen an ein KI-System und gibt somit Entwickelnden und Verantwortlichen einen roten Faden an die Hand:

https://www.datenschutzkonferenz-online.de/media/en/20191106_positionspapier_kuenstliche_intelligenz.pdf

Kurzlink: https://uldsh.de/tb40-6-1-2

In der Praxis zeigt sich, dass KI-Anwendungen diese Anforderungen nicht immer erfüllen. Das kann sich beispielsweise darin äußern, dass die KI-Anwendung einen Personenbezug herstellt, obwohl die Trainingsdaten vermeintlich keinen Personenbezug enthielten. Nicht nachvollziehbare und damit kaum kontrollierbare Fehler sind ein anderes Beispiel. Die Ursachen können vielfältig sein: von einer ungenauen Zieldefinition im Design über ungeeignete Algorithmen in der Entwicklung bis zu einer unzureichenden oder ungeeigneten Datenbasis in den Trainings- oder Validierungsphasen. Aus diesem Grund ist es wichtig, dass die Akteure bei Entwicklung und Einsatz von KI-Anwendungen voneinander lernen, eine „gemeinsame Sprache“ zur Identifikation von Problemfeldern entwickeln und bei der Entwicklung einer KI-Anwendung nicht nur ihren eigenen Spezialbereich sehen. Dies bedingt eine interdisziplinäre Zusammenarbeit. Dazu gehört auch die Expertise Datenschutz.

In Schleswig-Holstein geht der KI-Transfer-Hub, der im Zuge der KI-Strategie der Landesregierung entstanden ist, diesen Weg. Ziel ist der Austausch von Wissen über KI-basierte Technologien, indem der KI-Transfer-Hub als Knotenpunkt Wissenschaft und Wirtschaft in Schleswig-Holstein dient. In einem Impulsvortrag konnte das ULD im Herbst 2021 die Datenschutzperspektive auf KI-Anwendungen verdeutlichen. Dabei stand neben dem rechtlichen Rahmen vor allem die Verwendung von Daten im Mittelpunkt – sowohl die offensichtlich personenbezogenen Daten als auch solche Daten, die vermeintlich keinen Personenbezug aufweisen. Die Diskussion im Anschluss des Vortrags zeigte das große Interesse zur Zusammenarbeit auf beiden Seiten, aber auch, dass im Schnittbereich zwischen Datenschutzexpertise und Wissenschaft und Wirtschaft im Bereich der künstlichen Intelligenz ein vermehrter Austausch notwendig ist.

Dies gilt in ähnlicher Weise für die Bereitstellung von KI-Verarbeitungskapazitäten, wie dies beispielsweise durch den Dienstleister Dataport erfolgt. Denn auch die praktische Seite bei der Umsetzung der oben dargestellten Anforderungen bei der Entwicklung und dem Einsatz von KI-Verfahren ist wichtig. Große Anbieter von Cloud-Service-Diensten bieten entsprechende Dienstleistungen an, z. B. spezielle KI-Modelle für Bilderkennungsverfahren, die ein Anwender mit eigenen Bildern trainieren und dann das trainierte Modell für eigene Anwendungen einsetzen kann. Da insbesondere in der Trainingsphase größere Verarbeitungskapazitäten im Hinblick auf Speicherplatz und Rechnerleistung notwendig sind als in der Anwendungsphase, hat die Nutzung von Cloud-Diensten Vorteile, da diese kurzfristig skalierbar und bedarfsangepasst verfügbar sind. Aber auch „fertige KI-Dienstleistungen“ wie KI-basierte Übersetzungsdienste werden so angeboten. In diesem Zusammenhang spricht man von „KI-Software-as-a-Service“ (oder „Artificial Intelligence-as-a-Service“, AIaaS). Für klassische Verwaltungen, aber auch für Behörden mit einem Fokus auf der Verarbeitung großer Datenmengen, beispielsweise im Umweltbereich, liegt die Nutzung von Angeboten solcher Dienstleister nahe, da sie meist keine eigene Entwicklungs- und Betriebskapazitäten für KI-Techniken haben. Werden dabei personenbezogene Daten verarbeitet, ist dies in der Regel als Auftragsverarbeitung auszugestalten. Schwierigkeiten bereiten dabei Cloud-Dienstleistungen, bei denen die Anforderungen des Datenschutzrechts nicht umgesetzt werden, beispielsweise weil die Anbieter außerhalb des EU-Rechtsrahmens agieren.

6.1.3 Verpasster Telefonanruf – kein Anschluss unter dieser Nummer?

Zunehmend werden klassische interne Telefonanlagen durch sogenannte Unified-Communications-Anlagen ersetzt, die neben der klassischen Übertragung von Sprachdaten auch Chats und Videotelefonie bereitstellen können. Außerdem unterstützen sie die Nutzenden durch Adressbücher, Rufumleitungen oder Ansage- und Anrufbeantwortungsfunktionen. Bedienung und Konfiguration können sowohl über Endgeräte (meist klassische Telefonapparate) als auch per Webbrowser in einem Webfrontend erfolgen.

Als technische Basis für Unified-Communications-Anlagen dienen Netzverbindungen auf IP-Ebene: Die Sprachübertragung zwischen Telefonanlage und Endgerät erfolgt intern über Voice-over-IP-Verbindungen. Die Nutzenden können für die Steuerung mittels Webbrowser und die Verwendung der Chatfunktion über ihre Arbeitsplatz-PCs bzw. Laptops auf die Telefonanlage zugreifen.

Die Verbindung von Arbeitsplatz-PCs und Laptops mit der Telefonanlage eröffnet die Möglichkeit, anstelle eines klassischen Endgeräts (Hardware) ein sogenanntes Softphone einzusetzen, d. h. eine Software auf dem Arbeitsplatz-PC bzw. Laptop, die Telefonfunktionalität bereitstellt und die über Kopfhörer und Mikrofon die Sprachaus- und eingabe erlaubt. Über Kamera und Bildschirm ist zusätzlich Videotelefonie möglich. Im Prinzip ist dies die Bereitstellung typischer Funktionen eines Smartphones (Telefonie, Sprach- und Videoverbindungen innerhalb von Messenging-Apps) auf Arbeitsplatz-PCs bzw. Laptops – mit dem Unterschied, dass die Kopplung an eine Firmen- oder Behördentelefonanlage erfolgt und nicht an die Netze und Anlagen der Telefonbetreiber, Mobilfunkbetreiber oder Anbieter von Messenging-Apps.

Mit solchen Softphones werden klassische Endgeräte für Telefonie nicht mehr gebraucht und auch Videotelefonie ist möglich. Typische Einsatzbereiche sind Büroarbeitsplätze, die von mehreren Personen mit eigenen Laptops genutzt werden (Shared Desk), oder das mobile Arbeiten, das dann ohne ein gesondertes Mobiltelefon auskommt, weil eine Telefonverbindung über die (Daten)Netzverbindung des Laptops an das Firmen- bzw. Behördennetz und die interne Telefonanlage hergestellt wird. Auch das Land betreibt seit einigen Jahren für wesentliche Teile der Sprachtelefonie eine solche Unified-Communications-Anlage. Neu hinzu kommen Softphones, die in verschiedenen Ressorts eingesetzt werden.

Unterschiede zwischen den klassischen Telefonapparaten und Softphones gibt es beim Umgang mit nicht zustande gekommenen Anrufen in Abwesenheit (verpasste Anrufe): In der Telefonanlage des Landes lässt sich für jede Rufnummer einzeln konfigurieren, ob verpasste Anrufe protokolliert werden sollen und auf dem Endgerät bereitgestellt werden. Ebenso können in den klassischen Telefonapparaten erfolgreich ein- und ausgehende Telefonate gespeichert werden. Dies ist mit dem Anrufjournal auf privaten Festnetz- oder Mobilgeräten vergleichbar. Anders als diese Endgeräte, die typischerweise dauerhaft eingeschaltet sind, werden Laptops auch ausgeschaltet oder sind zeitweise nicht mit einem Netz verbunden. In dieser Zeit können keine Anrufe in Abwesenheit registriert werden; die Telefonanlage des Landes erlaubt derzeit auch keine individuelle Bereitstellung von Listen verpasster Anrufe für Softphones.

Call Detail Record

Datensatz aus Telefonanlagen, die Details zu erfolgreichen und erfolglosen Telefonverbindungen enthalten. Typischerweise werden die Telefonnummern der teilnehmenden Anschlüsse, Zeitpunkt und Dauer des Gespräches erfasst. Diese Daten werden beispielsweise bei der Erstellung von Einzelverbindungsnachweisen verwendet. Sie werden auch als Verbindungsdaten bezeichnet.

Um Anrufversuche in Abwesenheit auch bei Softphones mitzuspeichern, wurde vorgeschlagen, auf der zentralen Telefonanlage („Call Manager“), die alle Telefonate (erfolgreiche Verbindungen und erfolglose Anrufversuche) technisch umsetzt, eine Zusatzfunktionalität zu aktivieren: Die Telefonanlage ermöglicht die Protokollierung sämtlicher erfolgreicher Telefonverbindungen und aller Anrufversuche in sogenannten „Call Detail Records“. Diese Protokollierung ist derzeit deaktiviert. Würde man diese Protokollierung aktivieren und die entstehenden Protokolldaten nach erfolglosen Anrufversuchen filtern, könnte man den Nutzenden der Softphones eine Liste der Anrufversuche in einem separaten System (z. B. als Webseite) anzeigen. Ebenso könnten erfolgreiche ein- und ausgehende Telefonate aus den Call Detail Records ermittelt und bereitgestellt werden.

Das Wissen um erfolglose Anrufversuche ist im Fall von bekannten Kommunikationspartnern mitunter hilfreich, um einen Rückruf initiieren zu können. Bei Anrufversuchen von unbekannten Nummern stellt sich die Frage, ob hier wirklich Rückrufe erfolgen sollen, ob also diese Funktion erforderlich ist, die mit der Speicherung von Daten Dritter einhergeht.

Während eine Filterung der Call Detail Records und die Bereitstellung der jeweils relevanten Daten für jede einzelne Rufnummer technisch möglich ist, lässt sich die dazu notwendige Voraussetzung, die Call Detail Records überhaupt zu erfassen, in der jetzigen Implementierung nur für alle Anschlüsse gleichermaßen aktivieren oder für alle Anschlüsse deaktivieren. Auf dieser Grundlage wäre aus technischer Sicht also zunächst eine Erfassung sämtlicher Telefonate der Telefonanlage als Call Detail Records mit anschließender Übertragung in ein Zweitsystem notwendig, woraufhin dann die Daten zu erfolglosen Anrufversuchen selektiv für die relevanten Anschlüsse bereitgestellt werden können.

Diese Umsetzung würde jedoch Probleme aufwerfen: Die Telefonanlage des Landes wird nicht nur von der Staatskanzlei und den Ministerien, sondern auch vom Landtag, vom Landesrechnungshof, Gerichten und weiteren öffentlichen Stellen genutzt, deren Vertraulichkeitsanforderungen generell dagegensprechen, dass die Verbindungsdaten über ihre Telefonate und Anrufversuche zentral gespeichert werden. Hinzu kommen sensible Telefongespräche, bei denen allein die Tatsache eines Anrufs oder Anrufversuchs vertraulich sein kann, z. B. im Bereich der Personalvertretungen oder im Rahmen der Aufgaben der Beauftragten für Schwerbehinderung, Korruptionsprävention, Gleichstellung, Datenschutz usw.). Auch die erlaubte Nutzung für ausgehende Privatgespräche wäre betroffen; eingehende Privatgespräche ließen sich ohnehin nicht ausschließen. In diesem Umfeld sind nach unserer Ansicht die Regelungen des Telekommunikationsgesetzes anwendbar, die der Speicherung dieser Verbindungsdaten sehr enge Grenzen setzt (z. B. zu Abrechnungszwecken, die hier aber nicht relevant sind).

Um eine nicht erforderliche und unzulässige Speicherung der Verbindungdaten auszuschließen, wären zumindest Ausnahmen von Dienststellen und Rufnummern von der Verarbeitung zu schaffen sowie Möglichkeiten zu einer sehr frühzeitigen Filterung und Löschung der verbleibenden Daten (z. B. im Hinblick auf erfolgreiche Telefonate) zu implementieren. Aus rechtlicher Sicht wären vorab die Rechtsgrundlagen für die Verarbeitung der Daten und Fragen der Mitbestimmung zu klären.

Eine Bereitstellung der Funktion „verpasste Anrufe“ ist somit prinzipiell auch bei Softphones möglich, erfordert aber die oben beschriebenen Einschränkungen und die Implementierung von Konfigurationsmöglichkeiten. Das Land hat nach unseren Hinweisen auf die Aktivierung einer solchen Funktion, die alle Verbindungen umfassen würde, verzichtet.

Was ist zu tun?

Bei der Beschaffung zentraler Systeme ist darauf zu achten, dass die teilnehmenden Dienststellen unterschiedliche Anforderungen haben – auch mitunter erst Jahre nach einer Beschaffung. Zentrale Systeme sollten daher umfangreiche Mandatierungs- und Konfigurationsmöglichkeiten erlauben.

6.1.4 Digitalisierungsgesetz mit KI und E-Government

Im September 2021 wurde in den Landtag ein Digitalisierungsgesetz eingebracht, das verschiedene Aspekte der Digitalisierung in Schleswig-Holstein regeln soll. Für den Datenschutz relevante Punkte sind u. a. Regelungen zum EGovernment und zum Einsatz von KI.

Im Bereich des E-Governments gibt es beispielsweise Regelungsvorschläge zur Nutzung der OZG-Serviceportale durch Behörden, zur elektronischen Aktenbearbeitung, zum Austausch elektronischer Akten zwischen Behörden sowie zur Zustellung von Verwaltungsakten mittels elektronischer Portale. Für Behörden der Landesverwaltung wird die Nutzung von zentral bereitgestellten Basisdiensten (u. a. E-Akten-Verfahren, Landesportal, Kommunikationsschnittstellen, Formulardiensten, Bezahlverfahren) verpflichtend.

Aus Sicht des Datenschutzes ist es daher wichtig, dass diese verpflichtenden Basisdienste alle Anforderungen aller beteiligten Stellen erfüllen können oder sich ansonsten entsprechend ergänzen lassen. Spezifische Bedarfe können sich etwa aus rechtlichen Verpflichtungen, insbesondere im Fall einer besonderen Vertrauensstellung, ergeben. In einer solchen Situation könnten sich beteiligte Stellen nicht mit Aussagen wie „Wir setzen diese Anforderung nicht um, weil der Basisdienst dies nicht leistet.“ herausreden – Pflichtanforderungen sind umzusetzen. Es sind daher entsprechende Ergänzungen, Anpassungen oder Konfigurationsmöglichkeiten vorzusehen (siehe auch Tz. 6.1.3 oder TB. 37, Tz. 6.3.4).

Bei dem Digitalisierungsgesetzentwurf handelt es sich um einen Entwurf für ein Mantelgesetz, das mehrere einzelne Gesetze betrifft. Im durch das Digitalisierungsgesetz als neue Rechtsnorm vorgeschlagenen IT-Einsatz-Gesetz (ITEG) will die Landesregierung erstmalig einen rechtlichen Rahmen für sich selbstständig weiterentwickelnde, datenbasierte Informationstechnologien – umgangssprachlich künstliche Intelligenz – schaffen. Dies ist angesichts des Interesses am Einsatz von sich selbstständig weiterentwickelnden Systemen und den damit verbundenen Risiken für die Rechte und Freiheiten betroffener Personen zu begrüßen. Nicht vergessen werden darf dabei, dass die Datenschutzgesetze, z. B. die DSGVO in Artikel 22, Bedingungen an automatisierte Entscheidungen knüpfen. So haben „betroffene Personen das Recht, nicht einer ausschließlich auf einer automatisierten Verarbeitung – einschließlich Profiling – beruhenden Entscheidung unterworfen zu werden“ (Art. 22 Abs. 1 DSGVO).

Vor dem Hintergrund hat das ULD in seinen Stellungnahmen angeregt, der Überprüfbarkeit und der Nachvollziehbarkeit sowie den Datenschutzgrundsätzen der DSGVO eine besondere Bedeutung im Gesetz zu verleihen.

Zudem haben wir eine klarstellende Regelung dazu angeregt, dass Daten von Beschäftigten nicht automatisiert zu Zwecken der Verhaltens- oder Leistungskontrolle ausgewertet werden dürfen und dass der Einsatz solcher Technologien nicht zur massenweisen Identifikation von Personen – auch jenseits von dem im Gesetzentwurf genannten Verbot der Nutzung biometrischer Merkmale – zulässig ist. Wichtig ist auch, dass die sich selbstständig weiterentwickelnden, datenbasierten Informationstechnologien nicht zur Umkehr von Maßnahmen zum Schutz personenbezogener Daten wie z. B. Verschlüsselung, Anonymisierung und Pseudonymisierung verwendet werden dürfen.

Nicht allen Anregungen des ULD wurde im Rahmen der ersten Anhörung gefolgt. Anfang 2022 werden sich die Abgeordneten des Schleswig-Holsteinischen Landtages mit dem Digitalisierungsgesetz weiter befassen.

Was ist zu tun?

Unsere Anregungen zur Verbesserung des Gesetzentwurfs sollten aufgenommen werden.

6.2 Deutschlandweite und internationale Zusammenarbeit der Datenschutzbeauftragten

6.2.1 Arbeitskreis Technik

Der AK Technik, der Arbeitskreis Technik der unabhängigen Datenschutzaufsichtsbehörden des Bundes und der Länder, beschäftigte sich im Jahr 2021 mit zahlreichen Detailfragen zur Koordinierung einer einheitlichen Bewertung von Sachverhalten. Zu den Schwerpunkten gehörte die Betrachtung der typischen Datenverarbeitungsschritte und Datenströme bei der Nutzung von Apps zur Kontaktdatennachverfolgung im Rahmen der COVID-19-Bekämpfung. Hierzu wurde eine Orientierungshilfe erstellt:

https://www.datenschutzkonferenz-online.de/media/oh/20210429_DSK_OH_Kontaktnachverfolgung.pdf [Extern]

Kurzlink: https://uldsh.de/tb40-6-2-1a

Ein weiterer Fokus lag auf der Erstellung einer zweiten Version der Orientierungshilfe zu „Maßnahmen zum Schutz personenbezogener Daten bei der Übermittlung per E-Mail“. Knackpunkt hier war die Frage, ob und unter welchen Umständen ein E-Mail-Versand ohne Ende-zu-Ende-Verschlüsselung – beispielsweise bei Zustimmung in die Nutzung einer mit Sicherheitsrisiken verbundenen Datenverarbeitungstechnik durch die empfangende Person – zulässig sein kann. Dies war abzugrenzen von einer Einwilligung in die Weitergabe von Daten (vergleichbar einer Schweigepflichtentbindungserklärung), die im Hinblick auf Berufsgeheimnisse (z. B. ärztliche Schweigepflicht oder anwaltliches Mandantengeheimnis) möglich ist.

Die aktuelle Version der Orientierungshilfe ist abrufbar unter

https://www.datenschutzkonferenz-online.de/media/oh/20210616_orientierungshilfe_e_mail_verschluesselung.pdf [Extern]

Kurzlink: https://uldsh.de/tb40-6-2-1b

In Arbeit sind derzeit eine Orientierungshilfe zur Nutzung von Telefax (siehe auch Tz. 10.2) sowie Zuarbeiten zu einer Veröffentlichung des Europäischen Datenschutzausschusses zur Anonymisierung und Pseudonymisierung. Die genaue Betrachtung von Anonymisierungsverfahren ist relevant, weil anonyme Daten nicht in den Regelungsbereich der DSGVO fallen. Die Anonymisierung von Daten (anstelle beispielsweise einer Löschung) erfolgt häufig gerade zu dem Zweck, die dann anonymisierten Daten außerhalb des Regelungsbereichs der DSGVO zu verarbeiten. Daher ist es wichtig, dass eine Anonymisierung technisch korrekt vorgenommen wird, um eine Personenbeziehbarkeit auch sicher ausschließen zu können (siehe auch Tz. 8.3). Pseudonymisierte Daten hingegen bleiben weiterhin im Regelungsrahmen der DSGVO.

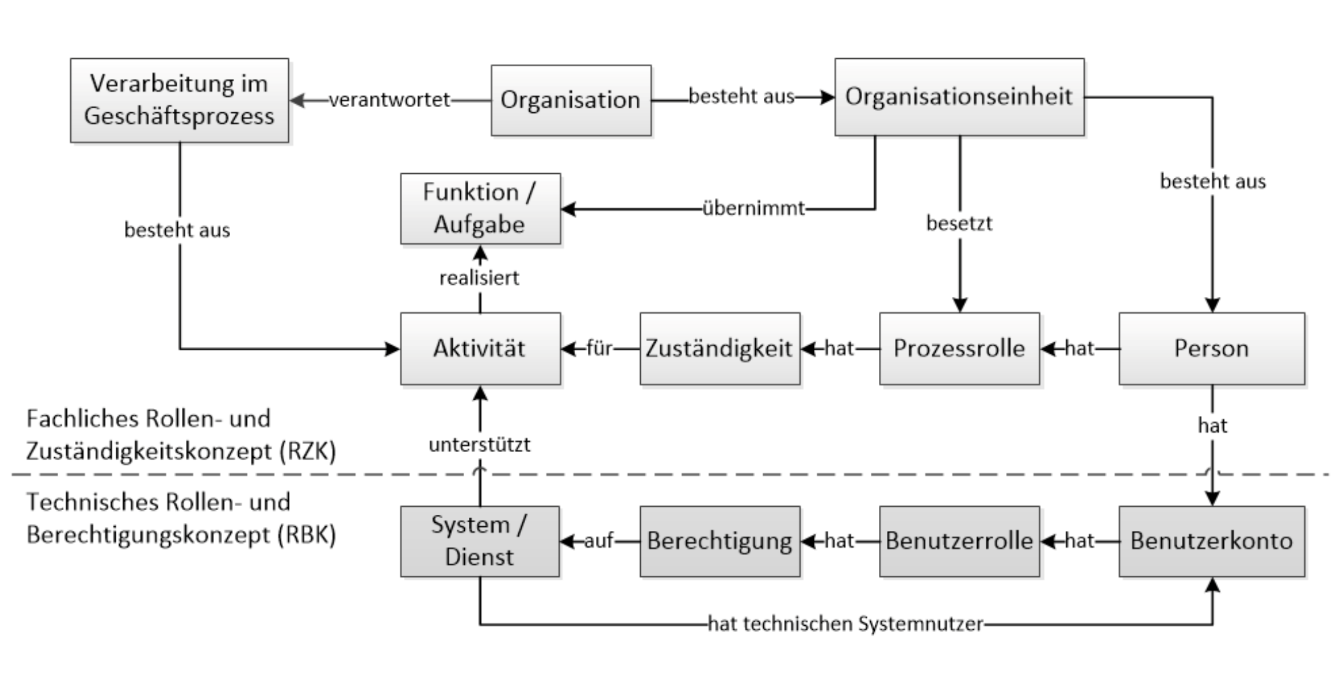

6.2.2 Neuer Baustein „Zugriffe regeln“ im Standard-Datenschutzmodell

Der AK Technik der Datenschutzkonferenz verabschiedete auf der Sitzung am 27.10.2021 einen weiteren Baustein für das Standard-Datenschutzmodell (SDM) in der Version V2.0b. Es handelt sich um den Baustein „Zugriff auf Daten, Systeme und Prozesse regeln“. Mit diesem Baustein können das Gewährleistungsziel der Nichtverkettung bzw. der Grundsatz der Zweckbindung umgesetzt werden.

Kontext für die Vergabe der Prozess- und Benutzerrollen

RASCI

Durchführungsverantwortung (Responsible): Person ist zuständig für die eigentliche Durchführung der Aktivität.

Gesamtverantwortung (Accountable): Person ist verantwortlich im Sinne von „genehmigen“, „freigeben“ oder „unterschreiben“.

Unterstützung (Support): Person hat eine unterstützende Rolle oder stellt Verarbeitungsmittel zur Verfügung.

Konsultation (Consulted): Person hat relevante Informationen für die Umsetzung der Aktivität und soll/muss deshalb befragt werden.

Informationsrecht (Informed): Person, die Informationen über den Verlauf bzw. das Ergebnis der Aktivität erhält oder die Berechtigung besitzt, Auskunft zu erhalten.

Dieser Baustein ist mit 23 Seiten der umfangreichste aus der bislang insgesamt neun Bausteine umfassenden Reihe von SDM-Schutzmaßnahmen. Der Baustein listet Maßnahmen auf, um die Zweckbindung einer Verarbeitungstätigkeit auch bei komplexen Organisationsformen und modernen IT-Komponenten sicherzustellen.

Ausgangspunkt sind die zu gestaltenden Prozesse und Rollen einer Verarbeitungstätigkeit (Geschäftsprozess, Fachverfahren), Endpunkt ist die Konfiguration der technischen Zugriffsrechte an Daten, Dateien, Verzeichnissen, IT-Systemen und Prozessen. Der Baustein empfiehlt, einerseits die fachlichen Rollen und Zuständigkeiten in einem „Rollen- und Zuständigkeitskonzept“ (RZK) festzulegen und zu regeln sowie andererseits die technischen Rollen und deren Berechtigungen in einem „Rollen und Berechtigungskonzept“ (RBK) zuzuordnen (siehe Abbildung). Zur Differenzierung von Verantwortlichkeiten, die datenschutzrechtlich zentral bei der Leitung einer Organisation liegen, und den verschiedenen Zuständigkeiten der Beschäftigten einer Organisation wird die Nutzung der RASCI-Systematik nahegelegt.

Dieser Baustein kann von der Webseite des ULD oder aus dem zentralen SDM-Archiv des Landesbeauftragten für Datenschutz und Informationsfreiheit Mecklenburg-Vorpommern abgerufen werden:

https://www.datenschutz-mv.de/datenschutz/datenschutzmodell/ [Extern]

Kurzlink: https://uldsh.de/tb40-6-2-2

6.2.3 Office 365 – aktuelle Entwicklungen der Arbeitsgruppe

Schon seit längerer Zeit wird diskutiert, ob ein datenschutzgerechter Einsatz von Microsoft Office 365 in den verschiedenen Ausprägungen des Dienstes möglich ist. Verschiedene Arbeitskreise der Datenschutzkonferenz haben sich mit dem Thema beschäftigt. Um zu einer gemeinsamen und einheitlichen datenschutzrechtlichen Bewertung zu gelangen, wurde eine Arbeitsgruppe unter Federführung der Landesbeauftragten für den Datenschutz und für das Recht auf Akteneinsicht Brandenburg und des Bayerischen Landesamts für Datenschutzaufsicht gegründet, die Gespräche mit dem Hersteller Microsoft aufgenommen hat.

In den seit Ende 2020 geführten Gesprächen wurden datenschutzrechtliche Problemstellungen erörtert, die sich aus den Nutzungsbedingungen für Microsoft-Produkte (Product Terms) sowie aus dem „Datenschutznachtrag für Produkte und Services“ („Data Protection Addendum“, DPA) sowie aus der grundsätzlichen Vertragsstruktur mit öffentlichen oder nichtöffentlichen Stellen ergeben. Insbesondere sollen Unklarheiten hinsichtlich der Art, des Umfangs und des Zwecks der Verarbeitung personenbezogener Daten und die eigene Verantwortlichkeit Microsofts im Rahmen der Verarbeitung für berechtigte Geschäftszwecke geklärt werden. Dies betrifft z. B. die Frage, ob und unter welchen Bedingungen eine Nutzung personenbezogener Daten für die Verbesserung von Funktionen oder Services als legitime Geschäftstätigkeit bewertet werden kann. Darüber hinaus muss sich die Arbeitsgruppe mit den gegebenenfalls notwendigen Nachbesserungen und Anpassungen auf Grundlage der Schrems-II-Entscheidung des EuGHs (Tz. 2.2) beschäftigen. Bei der Analyse durch die Arbeitsgruppe fließt auch ein, dass sich die rechtlichen Anforderungen öffentlicher und nichtöffentlicher Stellen unterscheiden können.

Parallel zu den Gesprächen der Arbeitsgruppe wurde im Rahmen eines Pilotprojekts in Baden-Württemberg die Nutzung von Microsoft Office 365 an Schulen untersucht. Der Landesbeauftragte für den Datenschutz und die Informationsfreiheit Baden-Württemberg hat sich dabei gegen eine Nutzung in Schulen ausgesprochen, da ein zu hohes Risiko der Verletzung von Rechten und Freiheiten von Lehrkräften, Lernenden und Eltern erkannt wurde. Insbesondere wurde die Sammlung und Übertragung von Telemetriedaten als problematisch eingestuft.

Die Arbeitsgruppe der DSK treibt eine Klärung der offenen Fragen voran, damit schnellstmöglich eine Bewertung bezüglich eines datenschutzgerechten Einsatzes möglich ist.

6.3 Ausgewählte Ergebnisse aus Prüfungen, Beratungen und Meldungen nach Artikel 33 DSGVO

6.3.1 Prüfung des kommunalen Rechenzentrums Kommun.IT Zweckverband SH

Mit einem erfreulichen Ergebnis endete ein größeres Prüfungsverfahren beim kommunalen Rechenzentrum Kommun.IT Zweckverband SH in Elmshorn.

Kommun.IT wurde im Jahr 2008 durch einen öffentlich-rechtlichen Vertrag zwischen der Stadt Quickborn und dem Kreis Pinneberg gegründet. Im Laufe der Jahre traten mit Stand 2019 weitere Kommunen dem Zweckverband bei:

- das Amt Rantzau,

- die Gemeinde Kronshagen,

- die Stadt Barmstedt,

- das Amt Achterwehr,

- das Amt Horst-Herzhorn,

- das Amt Hürup,

- der Kreis Nordfriesland,

- der Kreis Schleswig-Flensburg,

- das Amt Kaltenkirchen,

- das Amt Mittelangeln,

- die Gemeinde Harrislee,

- die Stadt Wedel,

- das Amt Langballig und

- das Amt Südtondern.

Seitdem ist Kommun.IT um weitere Kommunen gewachsen, deren Datenverarbeitung in das Rechenzentrum von Kommun.IT migriert wurde. Kommun.IT beschäftigte mit Stand 2019 ca. 120 Mitarbeiterinnen und Mitarbeiter z. B. an den Standorten Elmshorn, Kronshagen und Husum. Die Beschäftigten betreuten zu dieser Zeit insgesamt ca. 4.000 Arbeitsplätze der angeschlossenen Kommunen.

Gegenstand der Datenschutzüberprüfung war der ordnungsgemäße und datenschutzkonforme Betrieb des Rechenzentrums. Im Rahmen der mehrtägigen Prüfung wurden Schwerpunkte auf die folgenden Bereiche gelegt:

- Zuständigkeiten und Aufgabenabgrenzung zwischen Kommun.IT und den angeschlossenen Kommunen,

- Umsetzung von Datenschutzmanagement und Datenschutzaufgaben,

- infrastrukturelle Sicherheit der personenbezogenen Datenverarbeitung,

- Schutz der technischen Komponenten für den Betrieb des Rechenzentrums und

- Dokumentation für die Nachvollziehbarkeit des Schutzes personenbezogener Daten.

An den in den Räumlichkeiten von Kommun.IT stattfindenden Prüfterminen nahmen die Geschäftsführung von Kommun.IT sowie zuständige Beschäftigte des Zweckverbands teil, die Dokumente als Nachweis der Rechtskonformität zur Verfügung stellten, auf die Fragen des Prüfteams des ULD Antworten gaben und dabei auch Sachverhalte mit eigenen Präsentationen veranschaulichten oder direkt auf den überprüften Systemen zeigten.

Im Rahmen der Prüfung wurden zunächst einige Abweichungen von datenschutzrechtlichen Anforderungen festgestellt, sodass Verbesserungsbedarf bestand. Dazu gehörten z. B.

- fehlende übergreifende Datenschutzprozesse,

- nicht angemessene Ausführung der Dienstleistung „Datenschutzbeauftragter“ für Kommunen, wo Aufgaben nach Art. 39 DSGVO nicht vollständig umgesetzt wurden,

- zu weitgehende Befugnisse im Rechtemanagement der Administratoren bei der Administration von IT-Komponenten des Rechenzentrums,

- Mängel in der Netzsicherheit durch fehlende Absicherung der Netzanschlussdosen bei den angeschlossenen Kommunen und nicht transparente Netzstrukturen,

- Mängel bezüglich der Nachvollziehbarkeit administrativer Aktivitäten, insbesondere im Bereich des Rechtemanagements und der Administration von IT-Komponenten,

- unzureichende Vertragslage im Rahmen der Auftragsverarbeitung mit mehreren Dienstleistern,

- Mängel in der Dokumentation über den Aufbau und den Betrieb des Rechenzentrums sowie der personenbezogenen Datenverarbeitungsvorgänge.

Noch während der Prüfung leitete die Geschäftsführung Maßnahmen zur Abhilfe der identifizierten Punkte ein. In einer umfassenden Stellungnahme zum Prüfbericht wurden weitere Schritte zur Beseitigung der festgestellten Mängel dargestellt.

Die abschließende Nachprüfung konnte bei Kommun.IT aufgrund der Corona-Beschränkungen erst eineinhalb Jahre später im Oktober 2021 stattfinden. Diese Zeit hatte die Geschäftsführung genutzt, um die Mängel weitgehend zu beseitigen. Die Umsetzung der Prüfpunkte konnte durch Vorlage einer ordnungsgemäßen Dokumentation nachgewiesen werden. Nur noch hinsichtlich weniger Punkte bestand Optimierungsbedarf. Hervorzuheben ist die Umsetzung des IT-Grundschutzstandards des Bundesamts für Sicherheit in der Informationstechnik. Für 2025 wird nunmehr eine ISO-27001-Grundschutzzertifizierung angestrebt, auch eine Datenschutzzertifizierung wird in Erwägung gezogen.

Zusammenfassend lässt sich sagen, dass nicht nur die Verantwortlichen von Kommun.IT die in der Prüfung festgestellten Sachverhalte mit Nachdruck bearbeitet, sondern auch die Trägerverantwortlichen von Kommun.IT unterstützend strategische Entscheidungen zur Verbesserung der Informationssicherheit und des Datenschutzes getroffen haben. Die Datenschutzprüfung beim IT-Zweckverband Kommun.IT wurde mithin mit positivem Ergebnis abgeschlossen.

6.3.2 Prüfung in einem weiteren kommunalen Rechenzentrum

EBereits im Jahr 2019 führte das ULD in einem weiteren kommunalen Rechenzentrum eine umfassende datenschutzrechtliche Prüfung durch. Im letzten Tätigkeitsbericht 2021 berichteten wir über die gravierenden Mängel im Rechenzentrum (siehe 39. TB, Tz. 4.1.10). Das Prüfverfahren ist leider nach drei Jahren immer noch nicht abgeschlossen. Es stellt sich chronologisch wie folgt dar:

- Nach den ersten Prüfungstagen im Januar 2019 wurde das Rechenzentrum angewiesen, einige bestehende Mängel umgehend abzustellen. Gleichzeitig wurden die Träger des Rechenzentrums mit einer Warnung nach Art. 58 Abs. 2 Buchst. a DSGVO über die Mängel informiert.

- Nach Abschluss der Prüfung im Frühjahr 2019 erhielten die Träger und das Rechenzentrum im Rahmen eines Anhörungsverfahrens Gelegenheit zur Stellungnahme. Dabei wurde dem ULD mitgeteilt, dass die bestehenden Mängel auf Grundlage einer Projektplanung behoben werden sollen.

- Die im Projektplan dokumentierten Maßnahmen wurden vom Rechenzentrum jedoch nicht wie angekündigt umgesetzt.

- Das ULD sprach daraufhin mehrere Verwarnungen aus und ordnete gegenüber dem Rechenzentrum und seinen Trägern an, die Mängel bis zum 24.03.2020 zu beheben. Die Frist zur Mängelbehebung wurde auf Bitten der Verpflichteten bis Ende April 2020 verlängert. Gegen die Bescheide erhoben das Rechenzentrum und die Träger Klage beim Verwaltungsgericht.

- Dem ULD wurde im Folgenden zugesagt, die notwendigen Maßnahmen zur Mängelbeseitigung bis Ende November 2020 umzusetzen und das IT-Sicherheitskonzept bis zum 31.12.2020 zu finalisieren.

- Die geforderten Statusberichte über den Umsetzungsstand der Mängelbeseitigung ließen jedoch auch nach den Zusagen des Rechenzentrums und der Träger keine belastbaren Fortschritte über den Umsetzungsstand der Mängelbeseitigung erkennen, sodass das ULD im September 2020 den Status der Umsetzung der Maßnahmen im Rahmen einer Nachprüfung vor Ort kontrollierte. Die Stichprobenprüfung des Istzustands der Datenverarbeitung ergab, dass das Rechenzentrum in Bezug auf die in der Prüfung vom Frühjahr 2019 festgestellten Mängel keine wesentlichen Fortschritte vorweisen konnte. Bei der Nachprüfung wurde festgestellt, dass eine Auditierbarkeit der Umsetzung der technischen und organisatorischen Maßnahmen bis Ende November 2020 nicht erreichbar war.

- Eine erneute Nachprüfung des ULD bei dem Rechenzentrum im September 2021 führte zu dem Resultat, dass die festgestellten Mängel noch immer nicht vollständig beseitigt waren. Das ULD teilte den Verantwortlichen mit, dass der Weiterbetrieb des Rechenzentrums ohne kurzfristige Behebung der Sicherheitsmängel nicht vertretbar ist.

Im Ergebnis bleibt festzustellen, dass die Verantwortlichen der Träger und das Rechenzentrum seit 2019 die Vorschriften der DSGVO bezüglich der Datenverarbeitung im Rechenzentrum nicht vollständig einhalten.

Was ist zu tun?

Die bisherigen Bemühungen der Träger und des Rechenzentrums waren nicht ausreichend, um die bestehenden Mängel vollständig zu beseitigen. Erschwerend ist zu berücksichtigen, dass die ersten Prüffeststellungen bereits im Frühjahr 2019 getroffen wurden. Es besteht für die Verantwortlichen die Obliegenheit, umgehend die nötigen Schritte zu veranlassen.

6.3.3 Erkenntnisse aus Datenpannenmeldungen

Im Berichtsjahr 2021 sind aus technischer Sicht zwei Sicherheitsvorfälle im Rahmen der Meldungen von Verletzungen des Schutzes personenbezogener Daten (Artikel 33 DSGVO) besonders hervorzuheben. Im März 2021 sorgte die Hackergruppierung „Hafnium“ für Aufsehen, indem sie mithilfe eines sogenannten Zero-Day-Exploits unbekannte Schwachstellen in Microsoft Exchange-Servern ausnutzte, wodurch Inhalte aus sämtlichen Postfächern ausgelesen, beliebige Dateien abgelegt und sogar eigener Code ausgeführt werden konnte. Im Juli 2021 konnte die Hackergruppe „REvil“ den Softwareanbieter Kaseya infiltrieren. Dadurch konnten die Angreifer einen Erpressungstrojaner, getarnt als Update, zu der von Kaseya erstellten Software an die Kaseya-Kunden ausliefern. Da diese Kunden häufig selbst als IT-Dienstleister auftreten, wurden diese „Updates“ mit Schadcode auch an deren Kunden weiterverteilt. In der Folge wurden bei den Opfern die Server und die freigegebenen Ordner verschlüsselt. Dieser Angriff betraf also nicht nur eine einzelne Firma, sondern deren Kunden und wiederum deren Kunden – also eine ganze Lieferkette. Er wird daher auch als Supply-Chain-Attacke bezeichnet.

Gemeinsam ist beiden Sicherheitsvorfällen, dass sie mit technischen oder organisatorischen Maßnahmen nicht hundertprozentig zu verhindern sind. Eine unbekannte Sicherheitslücke in einer Software kann nicht durch einen Patch oder gezielte anderweitige Gegenmaßnahmen geschlossen werden, da das Wissen darüber nicht mal dem Hersteller offenkundig ist. Einem durch Schadsoftware verseuchtes Software-Update, das direkt aus der Quelle des Herstellers übermittelt wird, ist ebenfalls schwer beizukommen: Generell wird ja solchen Software-Updates vertraut, da sie explizit vom Server des Herstellers kommen. Selbst etwaige Warnungen einer Antivirussoftware werden in solchen Fällen zumeist ignoriert, weil – wie bei Kaseya – eine Fernwartungssoftware (hier: Remote-Netzwerkmanagement) durchaus Strukturen aufweisen kann, die einer Schadsoftware ähneln, was zu Fehlalarmierungen führen kann.

Zero-Day-Exploit

Ein Exploit bezeichnet die Ausnutzung einer Schwachstelle eines IT-Systems, meist in Form einer Datei, eines Datenpakets oder eines Netzzugriffs, mit der das IT-System angegriffen wird. Häufig werden erkannte Schwachstellen von zunächst dem Hersteller gemeldet, der Gegenmaßnahmen in Form eines Sicherheitspatches entwickelt und bereitstellt. Das Ausnutzen der Schwachstellen durch einen Exploit ist dann bei den noch ungeschützten Systemen möglich.

Ein Zero-Day-Exploit ist ein Exploit, der bereits vor der Meldung einer Sicherheitslücke an den Hersteller oder vor der Bereitstellung eines Patches im Umlauf ist und Sicherheitslücken aktiv ausnutzt. Die Zeit, die Betreibern zum Absichern ihrer Systeme verbleibt, hat sich auf null Tage verkürzt.

Allerdings konnten betroffene Unternehmen oder Behörden, die ein ausgereiftes IT-Sicherheitsmanagement betrieben, einen größeren Datenschutzschaden vermeiden. Ein wichtiger Punkt war dabei die zeitnahe Installation von Sicherheitspatches. Heutzutage können die Zeiten zwischen der Bereitstellung eines Sicherheitspatches und dem massenweisen Angriff auf ungeschützte Systeme sehr kurz sein. Dies erfordert ein kontinuierliches Lesen von Warnmeldungen der Hersteller und IT-Sicherheitsorganisationen (z. B. der CERT-Newsletter des BSI) und eine schnelle Reaktion – mitunter ist es nach dem Wochenende bereits zu spät.

Im Falle eines wohldurchdachten IT-Sicherheitsmanagements ließen sich verdächtige Aktivitäten auf den Systemen und ungewöhnlicher Datenverkehr zeitnah erkennen, entsprechende Alarmierungswege auslösen und Gegenmaßnahmen einleiten. Zwar konnten die Angreifer teilweise die genannten Sicherheitslücken ausnutzen und unbefugt auf Systeme zugreifen; ein Datenabfluss oder größere Schäden an den Systemen ließen sich aber vielfach einschränken oder sogar verhindern.

Wichtig: Sofern ein unautorisierter Zugriff auf personenbezogene Daten nicht ausgeschlossen werden kann, bleibt eine Meldung nach Artikel 33 DSGVO an die Datenschutzaufsichtsbehörde obligatorisch.

Die weniger stark betroffenen Unternehmen und Behörden in beiden Fällen zeichnete aus, dass ihr IT-Sicherheitsmanagement umfangreiche Konzepte zur Überwachung der Systeme und des Netzverkehrs beinhalteten. Der Einsatz professioneller Sicherheits- und Incident-Response-Software, das aussagekräftige Protokollieren und das Monitoring des Netzverkehrs konnten bei einigen Opfern der Angriffe einen größeren Schaden verhindern. Die alleinige Umsetzung dieser Maßnahmen ist dabei aber nicht ausreichend, zeichneten sich doch häufig Schwächen im zeitnahen Sichten, Auswerten und Reagieren ab. Die besten Warnmeldungen helfen nicht weiter, wenn sie nicht bemerkt werden oder man falsch oder zu spät reagiert.

Das IT-Sicherheitsmanagement muss also neben den technischen auch die organisatorischen Maßnahmen beinhalten, die beispielsweise die Zeitintervalle zur Kontrolle der Protokolldaten und Sichtung der Systemmeldungen definieren. Zusätzlich sollten mögliche Reaktionen auf Warn- und Alarmmeldungen sowie Meldewege und Verantwortliche festgelegt werden, um adäquat auf Vorfälle reagieren zu können. Häufig können dadurch größere Schäden der Systeme vermieden, insbesondere aber auch die nachteiligen Auswirkungen für die von einer Verletzung des Schutzes personenbezogener Daten betroffenen Personen vermindert werden.

Was ist zu tun?

Das IT-Sicherheitsmanagement von Verantwortlichen und deren Dienstleistern ist so auszustatten und zu organisieren, dass eine zeitnahe und effektive Reaktion gewährleistet ist. Durch eine gehärtete und robuste Systemgestaltung lassen sich mögliche Angriffswege vorab weitgehend versperren.

6.3.4 Elektronische Akten

Viele Verwaltungen setzen bereits Verfahren zur Führung elektronischer Akten (E-Akten-Systeme) ein oder rollen solche Verfahren innerhalb der Dienststellen in ihren Fachbereichen aus. Das Land beispielsweise hat vor einigen Jahren das Verfahren VIS-Kompakt beschafft und stellt dies sukzessive den Ressorts und den nachgeordneten Behörden zur Verfügung. Auch im Justizressort werden elektronische Gerichtsakten eingeführt.

Andere Verwaltungen planen die Einführung elektronischer Akten oder befinden sich in der Umsetzungsphase. Besonders für diese Verwaltungen können Erkenntnisse relevant sein, die aus Beratungen und Meldungen von Datenschutzverletzungen gewonnen wurden.

Ein Schwerpunkt solcher Meldungen von Datenschutzverletzungen betrifft Zugriffsrechte auf Dokumente und Dateien, die entweder gar nicht oder falsch gesetzt wurden. Mangelhafte Zugriffsrechte können zur Folge haben, dass Beschäftigte über ihre Zuständigkeitsgrenzen hinweg unbefugt Zugriff auf Daten anderer Organisationseinheiten nehmen können. Möglichkeiten unbefugter Kenntnisnahmen sind insbesondere dann ein großes Problem, wenn es sich um Zugriffe auf besonders schützenswerte personenbezogene Daten handelt, etwa Daten der Personalverwaltung, der Personalvertretung oder Daten, die einem besonderen Berufs- und Amtsgeheimnis unterliegen. Bei solchen Verarbeitungen, die voraussichtlich ein hohes Risiko mit sich bringen, ist eine Datenschutz-Folgenabschätzung (Artikel 35 DSGVO) durchzuführen.

Die Verarbeitung sensibler Daten ist aber nicht das einzige Kriterium, das die Notwendigkeit einer Datenschutz-Folgenabschätzung auslösen kann. Ein weiteres Kriterium ist die Breite der Anwendung und die Durchdringung einer (größeren) Verwaltung: Werden in Fachämtern dezentrale Papierregistraturen, Speicherungen in Fachverfahren oder elektronische Aktensysteme durch ein zentrales, verwaltungsweites System abgelöst, werden in dem neuen System an dieser Stelle wesentlich mehr Daten verarbeitet. Betroffen sind dann auch sämtliche Personen, die mit der Verwaltung in Kontakt treten. Ebenso steigt die Anzahl der Beschäftigten, die dieses Verfahren nutzen und bei einer Fehlkonfiguration möglicherweise unbefugten Zugriff nehmen könnten. Daneben stellen sich in E-Akten-Systemen neue Fragen im Vergleich zu Papier- oder Dateiablagen, etwa nach Protokollierung lesender Zugriffe oder Löschungen. Außerdem gehen mit der Implementierung von EAkten-Systemen auch organisatorische Veränderungen einher, etwa die Notwendigkeit, Papiereingänge zu digitalisieren oder Anschlüsse des E-Akten-Systems an digitale Ein- und Ausgangskanäle bereitzustellen.

Anders als in Papierregistraturen fällt die Überschreitung von Aussonderungs- und Löschfristen nicht unmittelbar durch überquellende Regale auf. Datenschutzrechtlich ist hingegen klar, dass Daten nicht mehr aufbewahrt werden dürfen, wenn sie nicht mehr zur Aufgabenerfüllung erforderlich sind und keine Aufbewahrungsfristen einzuhalten sind. Im Bereich der Verwaltungen sind diese Daten den Archiven auf Kommunal- bzw. Landesebene anzubieten und, sofern sie nicht in diese Archive übernommen werden, zu löschen. Auch diese Verarbeitungsschritte sind bereits bei der Einführung von EAkten-Systemen zu berücksichtigen – es empfiehlt sich eine Kontaktaufnahme mit dem zuständigen Archiv.

Mit der Implementierung von Maßnahmen bei der Einführung eines Verfahrens ist die Arbeit noch nicht getan: Im Rahmen des Datenschutzmanagements (Art. 32 Abs. 1 Buchst. d DSGVO) sind die Regelungen, die Durchsetzung und die Änderungen von Zugriffsrechten permanent zu überwachen. Auch hier zeigen Meldungen von Datenschutzverletzungen, dass solche Überprüfungen entweder gar nicht oder mit sehr großen zeitlichen Abständen erfolgen. Zu überprüfen sind die Aspekte SOLL und IST:

- Sollen die Zugriffsrechte weiterhin so, wie sie konzeptioniert wurden, umgesetzt werden oder haben sich Änderungen in der Organisation ergeben (d. h., ist das SOLL weiterhin angemessen)?

- Sind die Berechtigungen und Protokollierungen tatsächlich technisch so umgesetzt, wie sie geplant wurden (IST = SOLL)?

Da die Einführung eines Verfahrens zur elektronischen Aktenführung tiefgreifende Veränderungen der Verwaltungsarbeit zur Folge haben kann, ist ein genauer Blick auf Datenschutzrisiken und die Implementierung von Datenschutzmaßnahmen erforderlich.

Was ist zu tun?

Sowohl die Planung als auch die Implementierung und der laufende Betrieb von E-Akten-Verfahren erfordern datenschutzrechtliche Sorgfalt.

6.3.5 Prüfung von Videokonferenzsystemen

Dataport ist IT-Dienstleister für mehrere Länder. Daher bieten sich gemeinsame Datenschutzprüfungen durch die Aufsichtsbehörden betroffener Dataport-Trägerländer an.

Im Spätsommer 2021 begann eine gemeinsame Prüfung von Videokonferenzsystemen, die Dataport für die zentralen IT-Stellen der Länder (in Schleswig-Holstein das ZIT SH) sowie weitere Behörden anbietet. Beteiligt sind die Datenschutzaufsichtsbehörden in den Ländern Hamburg, Bremen, Sachsen-Anhalt und Schleswig-Holstein.

In einem ersten Schritt wird die vorhandene Dokumentation auf Konsistenz geprüft. Als Prüfmaßstab wird dabei die Orientierungshilfe „Videokonferenzsysteme“ verwendet. Sie ist zusammen mit einer Checkliste unter folgenden Links abrufbar:

https://www.datenschutzkonferenz-online.de/media/oh/20201023_oh_videokonferenzsysteme.pdf [Extern]

Kurzlink: https://uldsh.de/tb40-6-3-5a

https://www.datenschutzkonferenz-online.de/media/oh/20201111_checkliste_oh_videokonferenzsysteme.pdf [Extern]

Kurzlink: https://uldsh.de/tb40-6-3-5b

Die Prüfung erstreckt sich nicht nur auf die funktionelle Ebene, sondern auch auf die technische Realisierung, die Dataport mit eigenen Mitteln und direkt beauftragten Auftragsverarbeitern erbringt. Anders als bei den zahlreichen Anbietern von Videokonferenzdiensten, die diese „as a Service“ anbieten, ist hier auch eine Prüfung der technischen Realisierung, also auch jenseits des Lesens von Verträgen und Funktionsbeschreibungen, möglich. Dies erhöht den Prüfaufwand, aber auch die Prüftiefe. Durch gemeinsame Prüfungen der Aufsichtsbehörden lässt sich einerseits die Arbeitslast verteilen und andererseits ein gemeinsames Verständnis der Sachverhalte mit einer einheitlichen Beurteilung schaffen.

| Zurück zum vorherigen Kapitel | Zum Inhaltsverzeichnis | Zum nächsten Kapitel |