Kernpunkte:

- Zertifizierung nach Datenschutz-Grundverordnung

- Datenschutz-Gütesiegel

- Datenschutz-Audit

- IT-Grundschutz

9 Audit und Gütesiegel

9.1 Zertifizierung wird europäisch

9.1.1 Auswirkungen der Datenschutz-Grundverordnung

Die Datenschutz-Grundverordnung beinhaltet einige neue Regelungen zu Zertifizierungen. So erhalten die Aufsichtsbehörden durch Artikel 57 neue Aufgaben, beispielsweise das Billigen von Zertifizierungskriterien, Überprüfung von Zertifizierungen oder auch das Abfassen von Akkreditierungsregelungen. Auch können sie nunmehr, nach Artikel 58 der DSGVO, erteilte Zertifizierungen widerrufen.

Grundsätzlich können sowohl die Aufsichtsbehörden selbst als auch akkreditierte Zertifizierungsstellen Zertifizierungen vornehmen. Welche Stelle die Akkreditierung der Zertifizierungsstellen vornimmt, ist den nationalen Gesetzgebern überlassen worden. In Deutschland kann diese Aufgabe den Aufsichtsbehörden oder der Deutschen Akkreditierungsstelle GmbH (DAkkS) zukommen.

Möchte eine Organisation eine Zertifizierung erhalten, so muss durch Zertifizierungsstellen bzw. deren Sachverständige anhand genehmigter Kriterien geprüft werden, ob die Datenschutz-Grundverordnung bei den Verarbeitungsvorgängen von den Verantwortlichen oder Auftragsverarbeitern eingehalten wird. Im Gegensatz zum Datenschutz-Gütesiegel des ULD können somit nicht nur Produkte, sondern auch Verfahren von öffentlichen und nichtöffentlichen Stellen zertifiziert werden.

Die Zertifizierung bringt den entsprechenden Organisationen zahlreiche Vorteile. So können sie eine Zertifizierung nicht nur werbewirksam ihren Kunden oder der Öffentlichkeit gegenüber verwenden; die Zertifizierung kann nach der Datenschutz-Grundverordnung auch als Faktor herangezogen werden, um die Erfüllung der datenschutzrechtlichen Anforderungen gegenüber Aufsichtsbehörden und Kunden nachzuweisen.

Auch das ULD will ab Mai 2018 Zertifizierungen im Sinne der Datenschutz-Grundverordnung durchführen und wird seine Kriterien und Verfahren entsprechend anpassen. Dabei werden wir uns an unserem bestehenden, aus dem Datenschutzrecht abgeleiteten Kriterienkatalog orientieren, um den bisherigen Zertifizierungen eine einfache und kostengünstige Fortentwicklung zu dem neuen System der DSGVO zu ermöglichen. Auch soll nach unserer Planung das bewährte zweistufige Verfahren, bei dem anerkannte Sachverständige die Prüfung vornehmen und das ULD dann nach einer Plausibilitätsprüfung das Siegel erteilt, bestehen bleiben.

Was ist zu tun?

Es sind Akkreditierungskriterien und Zertifizierungskataloge zusammen mit den anderen Aufsichtsbehörden und der Deutschen Akkreditierungsstelle GmbH zu erarbeiten, um den neuen Aufgaben entsprechend der Datenschutz-Grundverordnung nachkommen zu können. Außerdem ist das Datenschutz-Gütesiegel an die neuen Regelungen der Datenschutz-Grundverordnung anzupassen, um ebenfalls deren Voraussetzungen für die Zertifizierung zu erfüllen.

9.1.2 AG Zertifizierung

Sämtliche Aufsichtsbehörden in Deutschland haben durch die Datenschutz-Grundverordnung zahlreiche neue Aufgaben auch im Bereich der Zertifizierung erhalten. Auch wenn keine eigene Zertifizierung erteilt werden soll, sind sie in den Akkreditierungsprozess von Zertifizierungsstellen und auch in die Überwachung von Zertifizierungsstellen und gültigen Zertifizierungen eingebunden. Um hierbei ein einheitliches Vorgehen zu erreichen, wurde im Sommer 2016 die AG Zertifizierung gegründet. Ihr gehören Vertreter eines Großteils der Datenschutzaufsichtsbehörden der Länder und der Bundesbeauftragten für den Datenschutz und die Informationsfreiheit an. Geleitet wird sie vom ULD.

Bei bisherigen Treffen bestand Einigkeit darüber, dass es notwendig ist, gemeinsame Kriterien zu entwickeln und in vergleichbarer Form aufzutreten. Insbesondere wurde vereinbart, bei der Erstellung der Akkreditierungskriterien eng mit der Deutschen Akkreditierungsstelle GmbH zusammenzuarbeiten.

2016 fanden zwei Treffen statt, um die wichtigen Punkte mit übergreifendem Abstimmungsbedarf herauszuarbeiten und mit der Erarbeitung der Kriterien für eine Akkreditierung von Zertifizierungsstellen zu beginnen. 2017 werden weitere Treffen stattfinden, wobei auch die Zusammenarbeit mit der Deutschen Akkreditierungsstelle GmbH intensiviert wird.

9.2 Datenschutz-Gütesiegel

9.2.1 Abgeschlossene Gütesiegelverfahren

Im Zeitraum 2015/2016 konnte das ULD für zwölf Produkte erstmalig ein Datenschutz-Gütesiegel verleihen. Weiterhin konnten zwanzig Produkte nach Fristablauf der bestehenden Zertifizierung in einem vereinfachten Verfahren rezertifiziert werden.

Im Vergleich zum vorhergehenden Berichtszeitraum 2013/2014 stiegen sowohl die Zahl der Neuvergaben des Datenschutz-Gütesiegels als auch die Rezertifizierungen um jeweils etwa fünfzig Prozent an. Dies zeigt, dass das Datenschutz-Gütesiegel Schleswig-Holstein bei Herstellern und Diensteanbietern weiterhin akzeptiert ist und nachgefragt wird. Wie auch in der Vergangenheit weist das Gütesiegel in einigen Branchen, wie etwa bei der Akten- und Datenträgervernichtung, eine besonders hohe Marktdurchsetzung auf. Darüber hinaus hat sich die Zunahme von Zertifizierungsverfahren, die Produkte im Bereich der Medizin- und Sozialdaten betreffen, im zurückliegenden Berichtszeitraum fortgesetzt.

Neben der verstärkten Nutzung von Cloud-Diensten konnte in den Jahren 2015/2016 auch eine zunehmende Einbindung von mobilen IT‑Systemen (Smartphones, Tablets usw.) und Apps bei der Erbringung von Dienstleistungen in unterschiedlichsten Bereichen festgestellt werden. Insbesondere die Orientierungshilfen des Düsseldorfer Kreises bzw. der ihm angegliederten Arbeitskreise gewinnen bei der Definition der notwendigen rechtlichen und technischen Anforderungen zunehmend an Bedeutung.

Im Hinblick auf die sehr unterschiedliche Ausgestaltung der einzelnen Zertifizierungsgegenstände und der hierbei zum Teil hochsensiblen personenbezogenen Daten der Betroffenen ist die punktuelle Einbindung anderer Referate des ULD, aber auch anderer Aufsichtsbehörden in den Zertifizierungsprozess von zunehmender Bedeutung.

Im Einzelnen wurden folgende Produkte neu zertifiziert:

- „Chronic Care Application CCA“, Version 1.23: serverbasierte Webanwendung zur Unterstützung der medizinischen Patientenversorgung bei chronischen Erkrankungen,

- „en:key“, Stand Mai 2015: batterielose Kombination aus Raumsensor und Reglerventil, die Nutzungsprofile zur Steuerung der Leistung von Heizungen erstellt und verwendet,

- „Secure Data Space (Online, Dedicated und Virtual Appliance)“, Version 3.0: webbasierter, virtueller Datenraum zum Hochladen, Speichern, Verwalten und Austauschen von Daten,

- „HealthDataSpace“, Version 2: webbasierter, virtueller Datenraum zum Hochladen, Speichern, Verwalten und Austauschen von medizinischen Daten,

- „MedicalPad“, Version 7.0: Patientenerfassungs- und Protokollsoftware zur Erstdokumentation und Protokollierung von Rettungsdiensteinsätzen,

- „AQUA SQG – Externe (sektorenübergreifende) Qualitätssicherung“, Stand Oktober 2015: Verfahren zur Durchführung von Qualitätsuntersuchungen im Zusammenhang mit der Erbringung von medizinischen Leistungen im Rahmen der Gesundheitsversorgung,

- „ViViAN“, Version 4.0: Datenaustausch in einem Ärzte- oder Praxisnetzwerk,

- „IzB stationär“, Version 1.1.6.1: Software zur Behandlungsplanung und Behandlungsdokumentation für verschiedene Bereiche der Rehabilitation,

- „Online Terminmanagement“, Version 2.1: Online-Terminbuchungslösung für Zahnarztpraxen von der DAMPSOFT GmbH,

- „Aktenvernichtungsverfahren Eiderheim“, Stand Mai 2016: Verfahren der Aktenvernichtung (Originalgröße/Papierform) sowohl mit Abholung von Transportbehältern als auch Direktanlieferung durch den Kunden,

- „Verschlüsselungsautomat S/MIME 1.0“, Version 1.0: Add-on für ein E-Mail-System auf Basis von De-Mail, das eine Ende-zu-Ende-Verschlüsselung durch das Verschlüsselungsverfahren S/MIME erlaubt,

- „teamplay“, Stand 06.10.2016: onlinebasierte Plattform zur Vernetzung medizinischer, bildgebender Systeme zur Optimierung der Geräteauslastungen und Strahlendosis.

Im Rahmen eines Rezertifizierungsverfahrens wurden folgende Produkte in einem vereinfachten Verfahren erneut überprüft und zertifiziert:

- „mdex fixed.IP+“ (zuvor mdex fixed.IP), Stand Mai 2015: Ermöglichung der IP-basierten Kommunikation zwischen Mobilgeräten über Mobilfunknetze bzw. Kommunikation von stationären Geräten mit einem Mobilgerät über ein Mobilfunknetz auf IP-Basis,

- „DC+, DCM+, DC4, DCM4“, Stand Juni 2015: Lesegeräte zur Altersverifikation der Firma ICT Europe GmbH,

- „e-pacs Speicherdienst“, Version 3.0: elektronische externe Archivierung von Röntgenbildern und anderen patientenbezogenen medizinischen Daten,

- „WIMES“, Stand Juni 2015: Webportal zur Evaluation der Wirksamkeit von Hilfen zur Erziehung,

- „Business Keeper Monitoring System“ (BKMS), Version 3.1: Dialog zwischen Hinweisgebern und Hinweisbearbeitern, um Missstände, Gefahren und Risiken in einer Organisation melden zu können (Whistleblowing),

- „Zentrale Kassenprüfungssoftware“, Stand September 2015: Analyse der Kassendaten zur Aufdeckung von Manipulationen im Kassierprozess,

- „NaVIS – Nachbau-, Verwaltungs- und Informations-System“, Version 3.1.16: technische Realisierung des Abrechnungs- und Verwaltungsverfahrens von Nachbaugebühren,

- „RWAS R3“, Stand Oktober 2015: Lagerverwaltungssoftware, die Prozesse der Aktenarchivierung in strukturierten Lagern unterstützt,

- „Altersverifikation KBA 18“, Stand Dezember 2015: Altersüberprüfung durch Einlesen des Personalausweises oder des Führerscheins,

- „Elefant Profi (im Security-Mode)“, Version 16.01: Verwaltungsprogramm für psychotherapeutische und ärztliche Praxen,

- „Verfahren der Akten- und Datenträgervernichtung“, Stand März 2016: Verfahren zur Vernichtung von Akten und Datenträgern durch die Ropakt GmbH,

- „TeamDrive (TeamDrive Free, TeamDrive Personal und TeamDrive Professional)“, Version 4: Kollaborationstool für den Zugriff mehrerer Benutzer auf einen verschlüsselten Datenbestand zur gemeinsamen Bearbeitung von Dokumenten,

- „Dataport Firewall Altenholz“, Stand März 2016: Schutz der Ressourcen im Netzwerk von Dataport gegen unberechtigte Zugriffe aus dem Internet durch Einschränken der Verbindungen von und zu dem Internet auf zulässige Dienste,

- „Scola Schulverwaltung“, Version 2015: Schulverwaltungssoftware zur Verwaltung der Daten von Schülern, Lehrern und sonstigen zur Verwaltung und zum Betrieb einer Schule erforderlichen Personen,

- „OPEN/PROSOZ“, Version 2015.3.0.0: Dialogsystem für den Einsatz im Bereich der sozialen Sicherung,

- „Verfahrensregister“, Version 1.0 (2016): Unterstützung des betrieblichen Datenschutzbeauftragten bei der Erstellung und Verwaltung eines Verfahrensregisters,

- „Erbringung von Postzustelldienstleistungen“, Stand Juli 2016: von Postcon National GmbH & Co. KG (ehem. TNT Post) erbrachte Postzustelldienstleistungen,

- „Datenträgervernichtung“ (DV), Stand November 2016: mobile und stationäre Akten- und Datenträgervernichtung im Rahmen einer Auftragsdatenverarbeitung durch die Firma Rhenus Data Office GmbH,

- „Easybooth Modell 37, Easybooth V3 Modell 36, Minicabine3 Modell 38 und UPB Modell 3“ (ehemals FOTOFIX EB digital): digitale Fotokabine mit integrierter biometrischer Bildbearbeitung zur Nutzung in Meldebehörden,

- „RED Medical 2016“, Stand November 2016: Erhebung, Verarbeitung und Nutzung von medizinischen Patientendaten zur Unterstützung von ärztlichen Anamnesen, Diagnosen und Therapien.

Was ist zu tun?

Trotz einer erfreulich hohen Nachfrage nach einer Neuzertifizierung im Zeitraum 2015/2016 ist das Datenschutz-Gütesiegel noch nicht in allen Bereichen der Wirtschaft bekannt. Daher ist es auch zukünftig wichtig, Anbieter, einsetzende Stellen und Betroffene in diesen Bereichen anzusprechen und auf die Vorzüge einer Zertifizierung hinzuweisen. Dies gilt insbesondere auch für Ausschreibungen. Das Zertifizierungsverfahren ist an die Datenschutz-Grundverordnung anzupassen.

9.2.2 Sachverständige

In den Jahren 2015 und 2016 konnten zwölf neue Sachverständige für das Verfahren zur Erlangung des Datenschutz-Gütesiegels Schleswig-Holstein anerkannt werden.

Im Zuge des zweistufig aufgebauten Gütesiegelverfahrens erfolgt die Begutachtung der Zertifizierungsgegenstände durch beim ULD anerkannte Gutachter. Eine Anerkennung als Gutachter kann entweder für den Bereich Recht oder den Bereich Technik beantragt werden, bei Nachweis einer entsprechenden Qualifikation besteht auch die Möglichkeit einer Doppelzulassung. Ebenso ist die Anerkennung einer Prüfstelle möglich. Für eine Anerkennung als Gutachter sind durch den Antragsteller dessen Zuverlässigkeit und Unabhängigkeit sowie die erforderliche Fachkunde nachzuweisen. Letztere muss sich insbesondere auf den Bereich Datenschutz und die Durchführung von Prüfungen oder Begutachtungen beziehen und mehrjährige praktische Erfahrungen beinhalten.

Hinzugekommen als Sachverständige/sachverständige Prüfstellen sind 2015/2016:

- greeneagle certification GmbH, Hamburg (Recht/Technik),

- Dr. Bernhard Freund, LL.M., M.Comp.Sc., Hamburg (Recht/Technik),

- Tina Vieten, Mannheim (Technik),

- Dr. Niels Lepperhoff, Düsseldorf (Technik),

- Sebastian Schulz, Königs Wusterhausen (Recht),

- Dr. Bernd Schmidt, Hamburg (Recht),

- Nina Diercks, M.Litt, Hamburg (Recht),

- David Oberbeck, Hamburg (Recht),

- Michael Schüssler, Aschaffenburg (Technik),

- Dr. Gerolf J. Starke, LL.M., Kaiserslautern (Recht),

- Dr. Andreas Freitag, Hamburg (Recht),

- Dipl.-Wirtschaftsing. Kerstin Kafke, Hamburg (Technik).

Momentan sind beim ULD 70 anerkannte Einzelsachverständige und 14 Prüfstellen registriert.

Wie in den Jahren zuvor fand auch 2015 und 2016 im Anschluss an die jährliche Sommerakademie ein Gutachter-Workshop für die Gutachter des Datenschutz-Gütesiegels Schleswig-Holstein in Kiel statt. Diese Möglichkeit des Erfahrungsaustausches wurde auch dieses Mal von zahlreichen Sachverständigen wahrgenommen, um generelle und aktuelle Fragen rund um das Gütesiegel Schleswig-Holstein sowie das Thema „Zertifizierung“ im Allgemeinen zu erörtern. Themen dieses Workshops waren u. a. die Entwicklung des Standard-Datenschutzmodells (SDM), die Datenschutz-Folgenabschätzung nach der Datenschutz-Grundverordnung sowie die Zukunft und Positionierung des Datenschutz-Gütesiegels Schleswig-Holstein im Hinblick auf die europäischen Regelungen und die sich daraus ergebenden Entwicklungen in anderen (Bundes-)Ländern auf diesem Gebiet. Diskutiert wurde ferner über ein mögliches Anerkennungsverfahren von EuroPriSe-Zertifizierungen (European Privacy Seal; 35. TB, Tz. 9.2.5) und von Gütesiegeln aus Mecklenburg-Vorpommern.

Weitere Informationen für Sachverständige befinden sich im Internet unter:

https://datenschutzzentrum.de/guetesiegel/sachverstaendige/

Was ist zu tun?

Um das Verfahren der Zertifizierung weiterhin effektiv zu gestalten und den Ablauf stetig zu verbessern, ist es auch zukünftig wichtig und notwendig, die Sachverständigen in ihrer Arbeit zu unterstützen.

9.3 Datenschutzaudits

9.3.1 Wie ein typisches Datenschutzaudit in der Verwaltung abläuft

Mit dem Datenschutzaudit erhalten öffentliche Stellen in Schleswig-Holstein die Möglichkeit, ihr Datenschutzkonzept durch das ULD prüfen und beurteilen zu lassen. Grundlage des Audits ist eine schriftliche Vereinbarung der jeweiligen Behörde mit dem ULD.

Die folgenden Schritte gehören typischerweise zu dem Audit:

- Überprüfung der Abgrenzung des Auditgegenstandes,

- Analyse der Dokumentation (Datenschutzkonzept),

- Begutachtung der Wirkungsweise des Datenschutzmanagementsystems und der Erreichung der festgelegten Datenschutzziele,

- Hervorhebung von anerkennenswerten und datenschutzfreundlichen Datenverarbeitungsprozessen,

- stichprobenartige Überprüfung der Umsetzung der im Datenschutzkonzept festgelegten Sicherheitsmaßnahmen,

- Überprüfung der Einhaltung datenschutzrechtlicher und bereichsspezifischer Vorschriften in Bezug auf den Auditgegenstand,

- Erstellung eines Gutachtens,

- Verleihung des Datenschutzauditzeichens.

Was

ist zu tun?

Auditverfahren dienen dazu, die Datenverarbeitung in einer Behörde zu überprüfen und datenschutzkonform auszugestalten. Behörden sollten deshalb diese Dienstleistung des ULD in Anspruch nehmen.

9.3.2 Audit für den SafeMail-Dienst der Kassenärztlichen Vereinigung Schleswig-Holstein (KVSH)

Die seit Jahren bestehende intensive Zusammenarbeit der Kassenärztlichen Vereinigung Schleswig-Holstein (KVSH) mit dem ULD wurde auch im Berichtszeitraum erfolgreich fortgeführt. Im November 2015 hat die KVSH ihren E‑Mail-Dienst „SafeMail“ im Rahmen eines Audits erneut überprüfen und reauditieren lassen.

Zur Erinnerung: Die KVSH betreibt in einem geschlossenen System einen E-Mail-Dienst für Arztpraxen (34. TB, Tz. 9.1.1). Ursprünglich unter dem Namen „eKVSH“ gestartet, heißt der Dienst mittlerweile „SafeMail“. Innerhalb dieses Systems können zwischen Arztpraxen elektronische Nachrichten und angehängte Dokumente ausgetauscht werden, die durch eine Ende-zu-Ende-Verschlüsselung geschützt sind. Eine solche Verschlüsselung sichert die Vertraulichkeit und Integrität der Nachrichten nicht nur auf dem Transportweg zwischen den beteiligten Mailservern, sondern auch bis hin zum Client, mit dem die Nachricht bearbeitet wird. Somit können auch die Betreiber des Dienstes keinen Einblick in die Inhalte der Nachrichten nehmen.

Im Rahmen einer Reauditierung werden regelmäßig die Veränderungen am Auditgegenstand überprüft. Daneben erfolgte eine stichprobenartige Überprüfung der Umsetzung des Datenschutz- und Informationssicherheitsmanagementsystems.

Auch wenn die Inhalte der Nachrichten (und somit Patientendaten) der KVSH nicht zur Kenntnis gelangen können, so könnte diese als Betreiber des Dienstes das Kommunikationsverhalten der beteiligten Arztpraxen beobachten. Dieses Kommunikationsverhalten wird auch teilnehmerbezogen erfasst, da die KVSH die Teilnehmenden mit einem Geldbetrag unterstützt, der sich nach der Anzahl der versandten und empfangenen Nachrichten bemisst. Nach Erstellung der Abrechnung werden die Aufzeichnungen anonymisiert, indem die Teilnehmernummern, die die beteiligten Kommunikationspartner bezeichnen, gelöscht werden. Die anonymisierten Aufzeichnungen werden benötigt, um Kapazitäten und Wartungen zu planen, beispielsweise zur Bestimmung des optimalen Zeitpunktes für eine Dienstunterbrechung zu Wartungszwecken.

Auch über einzelne Verfahren hinaus arbeitet die KVSH mit dem ULD zusammen. So wurde im April 2017 ein Projekt begonnen, in dem das ULD die KVSH dabei unterstützt, ihr gesamtes Datenschutz- und Informationssicherheitsmanagementsystem an die Erfordernisse des IT-Grundschutzes unter Berücksichtigung der Vorgaben der Datenschutz-Grundverordnung anzupassen.

9.4 Auditberatungen – IT-Grundschutz wird zunehmend nachgefragt

9.4.1 Grundschutz für die IT der Kernkraftfernüberwachung

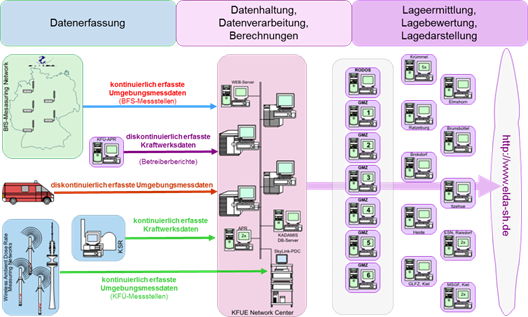

Abbildung: Informationsmanagement KFÜ-SH (Quelle: MELUR V7 Betriebskonzept)

Abbildung: Informationsmanagement KFÜ-SH (Quelle: MELUR V7 Betriebskonzept)

Das ULD wurde vom Ministerium für Energiewende, Landwirtschaft, Umwelt und ländliche Räume des Landes Schleswig-Holstein (MELUR) im Jahr 2015 beauftragt, die Grundschutzkonformität der IT-Komponenten der Kernkraftwerkfernüberwachung in Schleswig-Holstein (KFÜ-SH) auf der Basis von IT-Grundschutz des Bundesamts für Sicherheit in der Informationstechnik (BSI) zu begutachten.

Die KFÜ-SH ist ein Instrument der atomrechtlichen Aufsicht. Es dient zur Überwachung der radioaktiven Abgaben (Emissionen) aus den Kernkraftwerken (KKW) sowie zur Kontrolle der daraus resultierenden Immissionen in der Umgebung der Anlagen. Außerdem werden ausgewählte Parameter zum Betriebszustand einer Anlage überwacht, die geeignet sind, den Freisetzungspfad radioaktiver Stoffe zu ermitteln.

Die Umsetzung des Grundschutzstandards wurde von der Abteilung V7 des MELUR für die gesamte Datenverarbeitung der KFÜ-SH festgelegt. Der Informationsverbund enthält somit alle im Rahmen der KFÜ-SH durchgeführten Geschäftsprozesse. Aufgrund der Komplexität der infrastrukturellen und technischen Gegebenheiten der KFÜ-SH wurde der Informationsverbund in folgende Teilinformationsverbünde untergliedert:

- Kernkraftwerkfernüberwachungszentrale,

- Stabsräume Reaktorsicherheit,

- Energiesysteme Nord ESN,

- Dataport,

- Siemens,

- Kernkraftwerk Krümmel,

- Kernkraftwerk Brunsbüttel,

- Kernkraftwerk Brokdorf,

- Arbeitsplätze Katastrophenschutz,

- Ortsdosisleistungsmessnetz,

- Datenerfassung Kernkraftwerke.

Das MELUR hat für den Betrieb der KFÜ-SH in der Abteilung V7 ein eigenständiges Informationssicherheitsmanagementsystem (ISMS) eingeführt. Dieses umfasst sowohl eine IT-Sicherheitsbeauftragte als auch ein zusätzliches IT-Sicherheitsmanagement-Team (ITSM-Team). Das ITSM-Team besteht aus Mitarbeitern der Firmen Siemens, ESN und Dataport, die in ihrem jeweiligen Zuständigkeitsbereich über die fachtechnische Tätigkeit hinaus auch für die Gewährleistung der Informationssicherheit verantwortlich sind. Die von der IT-Sicherheitsbeauftragten und vom ITSM-Team umzusetzenden Sicherheitsziele wurden in einer „Leitlinie zur Informationssicherheit KFÜ“ festgelegt.

Das ULD hat während der Begutachtung folgende Aufgaben durchgeführt:

- Analyse der Aufbau- und Ablauforganisation für die Festlegung und Abgrenzung des Informationsverbunds (Bestandsaufnahme),

- Abgrenzung des Informationsverbunds und Erstellung von Teilverbünden mit dem Grundschutztool,

- gemeinsame Erstellung eines Stufenprojektplans für die Implementierungsphase,

- Unterstützung bei der Einrichtung eines übergreifenden Sicherheitsmanagements,

- Durchführung von Schulungen zum Grundschutzstandard und zum Grundschutztool,

- Mitwirkung und Überprüfung der Festlegung der Schutzbedarfe nach den Grundschutzanforderungen,

- Zuweisung der Sicherheitsmaßnahmen aus den IT-Grundschutz-Katalogen,

- Überprüfung der Sicherheitsmaßnahmen bezüglich des Umsetzungsstandes (Basissicherheitscheck),

- Steuerung der Umsetzung offener Sicherheitsmaßnahmen,

- Mitwirkung bei der Durchführung der ergänzenden Sicherheits- und Risikoanalyse,

- Mitgestaltung bei der Erstellung erforderlicher Dokumentationsunterlagen,

- Bestätigung der grundschutzkonformen Umsetzung entsprechend dem Stufenprojektplan nach abschließender Implementierung.

Die während des Audits durchgeführten Überprüfungen haben ergeben, dass das MELUR, Abteilung V7, den Grundschutzstandard für das KFÜ-System vollständig umsetzt und die Grundschutzkonformität gewährleistet.

Was ist zu tun?

Das MELUR, Abteilung V7, hat vorbildlich den international anerkannten IT-Grundschutzstandard des Bundesamts für Sicherheit in der Informationstechnik für die Kernkraftwerkfernüberwachungssysteme umgesetzt. Auch die anderen Ministerien in Schleswig-Holstein sollten konsequent für ihre Datenverarbeitung die Grundschutzkonformität anstreben.

9.4.2 Grundschutz in einem Forschungsinstitut

Die IEA (International Association for the Evaluation of Educational Achievement) ist eine unabhängige, gemeinnützige Forschungsorganisation. Sie führt große internationale und nationale Vergleichsstudien zu Schülerleistungen und anderen Aspekten von Bildung durch, um die Auswirkungen von Steuerung und Praktiken innerhalb einzelner und im Vergleich unterschiedlicher Bildungssysteme zu verstehen. Bei der IEA Hamburg sind über einhundert Experten an der Planung und Durchführung der verschiedenen Studienaufgaben beteiligt, die von der Stichprobenziehung bis hin zur Datenanalyse reichen. Die Experten bieten darüber hinaus auch eine breite Palette von Dienstleistungen im Zusammenhang mit internationalen und nationalen Erhebungen an.

Im Jahr 2016 hat die IEA Hamburg das ULD beauftragt, die Ausrichtung und Implementierung ihres Datenschutz- und IT-Sicherheitsmanagements nach datenschutzrechtlichen Vorgaben und dem IT-Grundschutzstandard beratend zu begleiten. Dabei wurden mit der IEA Hamburg folgende Schritte festgelegt:

- Bestandsaufnahme und Abgrenzung des Informationsverbunds,

- Einrichtung der Organisationsstrukturen für ein Datenschutz- und Informationssicherheitsmanagement,

- Schulung und Sensibilisierung der Beschäftigten und der für Datenschutz und IT-Sicherheit zuständigen Personen,

- Ermittlung der Schutzbedarfe in einer Schutzbedarfsfeststellung,

- Einsatz von z. B. Verinice mit Verbunderfassung und Bausteinzuordnung aus den Grundschutz-Katalogen sowie Entwicklung spezieller Datenschutzbausteine,

- Maßnahmenbearbeitung im Rahmen von Inspektionen und Interviews,

- Prüfung des Umsetzungsstandes der Datenschutz- und Grundschutzmaßnahmen,

- Erstellung der erforderlichen Datenschutz- und Grundschutzdokumentationen,

- Durchführung einer Risikoanalyse für Bereiche mit hohem Schutzbedarf,

- optional: gegebenenfalls Abgleich des Informationsverbunds mit dem BSI und Begleitung bzw. Durchführung des Zertifizierungsverfahrens.

Zum gegenwärtigen Zeitpunkt hat die IEA Hamburg die Organisationsstrukturen für das Datenschutz- und IT-Sicherheitsmanagement BSI-konform umgesetzt. Die Institutsleitung unterstützt die betrieblichen Beauftragten für Datenschutz und für Informationssicherheit dabei, die Datenschutz- und IT-Grundschutzanforderungen in die Arbeitsabläufe der IEA Hamburg zu integrieren. Als nächster Schritt werden die festgelegten Schutzmaßnahmen ergänzend zu den bestehenden vollständig in die Umsetzung gebracht. Ziel der IEA Hamburg ist es, bis Ende 2017 alle erarbeiteten Anforderungen zu erfüllen, um den Schutz der verarbeiteten Daten auf hohem Niveau zu gewährleisten und gegenüber ihren Kunden und Kooperationspartnern einen geeigneten Nachweis zu erbringen.

Was ist zu tun?

Der IT-Grundschutzstandard des Bundesamts für Sicherheit in der Informationstechnik gewinnt zunehmend an Bedeutung. Mit Geltung der Datenschutz-Grundverordnung 2018 werden die Anforderungen für Behörden und Unternehmen im Hinblick auf ein angemessenes Datenschutz- und IT-Sicherheitsmanagement erhöht. Behörden und Unternehmen können ihre Datenverarbeitung durch das ULD auf Herz und Nieren prüfen lassen und dabei feststellen, inwieweit sie die Datenschutz- und Sicherheitsanforderungen erfüllen.

| Zurück zum vorherigen Kapitel | Zum Inhaltsverzeichnis | Zum nächsten Kapitel |