06

Kernpunkte:

- Sichere IT-Infrastrukturen

- Standard-Datenschutzmodell

- Verfahrensdokumentation

6 Systemdatenschutz

6.1 Zusammenarbeit auf Landesebene

Der Chief Information Officer (CIO) und das zentrale IT-Management der Staatskanzlei, die Abteilung ZIT, organisieren maßgeblich den IT-Betrieb der Landesregierung. Dazu zählen neben den Ministerien auch die nachgeordneten Behörden des Landes. Darüber hinaus nutzen weitere Institutionen wie die Landtagsverwaltung und der Landesrechnungshof Teile der technischen Infrastruktur der Landesregierung, etwa den Standard der Bürokommunikation oder das Landesnetz. Im Bereich der IT gibt es zahlreiche Schnittstellen und gemeinsame IT-Projekte von Land und Kommunen, etwa die Anschlüsse von Kreisen an das Landesnetz oder ein E-Mail-Austausch zwischen Land und Kommunen bei Dataport auf der Plattform „Mailland“. Zur Koordination gibt es verschiedene Gremien, die teils operativen, teils strategischen Charakter haben:

Die IT-Beauftragten-Konferenz (ITBK) ist die monatliche Besprechung der Abteilung ZIT mit den IT‑Leitungen der Ressorts und einiger nachgeordneter Behörden. Häufig sind Mitarbeiterinnen oder Mitarbeiter von Dataport zu Gast, die zu aktuellen Entwicklungen bei Dataport mit allgemeiner Bedeutung vortragen, etwa zur Umzugsplanung in die neuen Rechenzentren RZ² oder zum Vertragsmanagement.

Der (Bundes-)IT-Planungsrat, in dem Bund und Länder die bundesweite IT-Planung vorantreiben, hat ein Spiegelgremium in Schleswig-Holstein: Der vierteljährlich tagende Landes-IT-Rat dient der Information und dem Meinungsaustausch zwischen den Vertretern Schleswig-Holsteins im IT‑Planungsrat (CIO und Staatskanzlei) und den mit IT-Themen befassten Institutionen des Landes (u. a. Landesregierung, Ressorts, Landtag, Landesrechnungshof) und der Kommunen, vertreten durch das KOMFIT (Kommunales Forum für Informationstechnik).

Ein spezielles Gremium für das Thema „IT-Sicherheit“ ist das Integrierte Sicherheitsmanagementsystem (ISMS) des Landes. Die IT-Sicherheitsbeauftragte des Landes ist im ZIT angesiedelt. Parallel gibt es in den Ressorts und vielen nachgeordneten Behörden IT-Sicherheitsbeauftragte. Vertreten ist auch der kommunale Bereich durch das KOMFIT sowie Dataport. In zweimonatlichen Arbeitstreffen werden dort Rahmenrichtlinien sowie das strategische und operative Sicherheitsmanagement abgestimmt.

In allen drei Gremien ist auch das ULD vertreten, wird dort frühzeitig über neue Entwicklungen und Planungen informiert und kann sich kommentierend oder beratend für Datenschutzbelange einsetzen.

Was ist zu tun?

Die konstruktive Zusammenarbeit auf Landesebene sollte weiter fortgesetzt werden.

6.2 Länderübergreifende Zusammenarbeit der Datenschutzbeauftragten

Die Zusammenarbeit der Datenschutzbeauftragten zu technisch-organisatorischen Fragen erfolgt insbesondere über den Arbeitskreis Technik, der diesbezüglich auch allen Facharbeitskreisen und ‑arbeitsgruppen zuarbeitet. Daneben gibt es regionale und Ad-hoc-Kooperationen sowie eine Vertretung der Datenschutzbeauftragten in externen Gremien, die sich mit Datenschutz und Datensicherheit in der Verwaltung und der Wirtschaft befassen.

6.2.1 Themen aus dem AK Technik

Im Arbeitskreis Technik (AK Technik) treffen sich Vertreter der Technikabteilungen bzw. Technikreferate der Datenschutzbeauftragten der Länder und des Bundes. Der Arbeitskreis bereitet Kommentare, Orientierungshilfen (z. B. Tz. 5.5) und Entschließungen zu technischen Themen für die Konferenz der Datenschutzbeauftragten des Bundes und der Länder (DSBK) vor. Die DSBK trifft sich im Halbjahresabstand, um Dokumente aus diesem und anderen Arbeitskreisen zu verabschieden, auf die sie sich deutschlandweit geeinigt haben. Im Berichtszeitraum haben vier Sitzungen des AK Technik stattgefunden.

Dabei ragten die folgenden Themen in den vergangenen zwei Jahren heraus:

- die Entwicklung eines Standard-Datenschutzmodells (SDM) zur Standardisierung technisch-organisatorischer Schutzmaßnahmen des Datenschutzes (siehe Tz. 6.2.3),

- soziale Netzwerke und öffentliche Fahndung (siehe Tz. 4.3.3),

- die Sicherheit von Cloud Computing (siehe Tz. 5.5, 8.3),

- die von Geldinstituten vorgelegten Privacy Impact Assessments (Technikfolgenabschätzung) unter Einsatz von Near Field Communication (NFC) bei Geldkarten,

- die Sicherheit von Verwaltungsnetzen,

- die Sicherheit von De-Mail.

Nachfolgend werden die Themen angesprochen, für die kein eigener Beitrag im Tätigkeitsbericht vorgesehen ist.

Geldkarten

Dem AK Technik wurden von den Anbietern sogenannte Privacy Impact Assessments (PIA) – offizielle datenschutzrechtliche Bewertungen – der Geldkarte „girogo“ der Deutschen Kreditwirtschaft sowie der kontaktlosen Zahlungsverfahren „PayWave“ von VISA und „PayPass“ von MasterCard vorgelegt.

Den Datenschutzbehörden vorgelegte PIAs orientieren sich regelmäßig an den methodischen Vorgaben der International Organization for Standardization (ISO) und genügen diesen durchaus. Ein Vorbild ist der Entwurf „Privacy and Data Protection Impact Assessment Framework for RFID Applications“ des Bundesamtes für die Sicherheit in der Informationstechnik (BSI) vom Januar 2011, der auch in die Arbeit der ISO eingespeist wurde. Ein Erfüllen dieser Anforderungen bedeutet aber nicht zwangsläufig, dass das in Deutschland geltende Datenschutzrecht beachtet wird. Aus Sicht des ULD ist insbesondere das genutzte Angreifermodell mangelhaft. Dieses konzentriert sich einseitig auf von Hackern ausgehende Risiken und übersieht die Risiken für die Betroffenen, die von den die Geldkarte nutzenden Unternehmen selbst ausgehen. Außerdem wurde der Prüfgegenstand zu eng definiert, indem ausschließlich die drahtlose Schnittstelle NFC – Near Field Communication – der girogo-Karte betrachtet wurde; andere wichtige Systemteile, z. B. die Backend-Kommunikation der Systeme von Händlern, blieb außen vor. Das Auslesen der Daten ist ohne besondere Authentisierung möglich und kann auch durch Dritte erfolgen, die ein Lesegerät in die Nähe der Karte bringen. So können z. B. Geldkarten in Portemonnaies im Gedränge in öffentlichen Verkehrsmitteln mit versteckten NFC-fähigen Smartphones ausgelesen werden. Datenschutzaufsichtsbehörden monierten zudem die unverschlüsselte Datenübertragung zwischen Karte und Terminal, die mit einem gewissen – leistbaren – Aufwand mitgelesen werden kann.

Auf solchen Karten können auch Dritten, z. B. Fitnessklubs, Lese- und Speichermöglichkeiten zur Verfügung gestellt werden, die die ausgebenden Stellen, also die Banken, VISA oder MasterCard, nicht im Einzelnen beeinflussen können. Dies begründet die Gefahr, dass dort personenbezogene Informationen gespeichert werden, die beim unbefugten Mitlesen mit Daten aus dem Bereich der Geldkarte kombiniert werden können, und dass Nutzeraktivitäten anwendungsübergreifend zusammengeführt werden. Für das ULD ist das vorgelegte PIA somit nicht mehr als eine Art Herstellererklärung, die methodisch-wissenschaftlichen Maßstäben nicht genügt und weder den Anforderungen des Datenschutzrechts noch den Aspekten der IT-Sicherheit gerecht wird.

Als Schutzmaßnahmen wurde von den Aufsichtsbehörden die Ausgabe von Schutzhüllen an die Kunden verlangt, die die drahtlose Kommunikation blockieren. Eine Möglichkeit für Kundinnen und Kunden, die NFC-Kommunikationsfähigkeit ihrer Karte auszuschalten, besteht derzeit nicht; sie ist aber sinnvoll. Weiterer Inhalt des Forderungskatalogs ist die Verpflichtung der Unternehmen, nur solche Daten zu speichern, die das Pseudonymisierungskonzept der Karte nicht unterlaufen, und dass Zufallszahlen als Kartennummern genutzt werden.

Die Anforderungen an ein PIA aus Sicht der Datenschutzaufsichtsbehörden wurden im November 2013 in einem Papier abgestimmt:

https://www.datenschutz-mv.de/datenschutz/publikationen/informat/pia/pia.pdf

Was ist zu tun?

Bei der Durchführung sind die Anforderungen der Datenschutzaufsichtsbehörden zur Grundlage zu nehmen.

Sicherheit von Verwaltungsnetzen

Nach dem Bekanntwerden der Aktivitäten insbesondere US-amerikanischer und britischer Geheimdienste stellt sich verstärkt die Frage nach der Sicherheit und dem Datenschutz in deutschen Verwaltungsnetzen. Der AK Technik plant deshalb – unter Berücksichtigung auch der Aktivitäten des IT-Planungsrates, wonach sich die Geltung der IT-Sicherheitsleitlinie für den Bund und die Länder auch auf den kommunalen Bereich erstrecken soll – per Fragebogen flächendeckend die Sicherheitsaspekte der Landesnetze, die von Kommunen und von der Landesebene genutzt werden, zu erheben. Die Notwendigkeit für Kommunen in Schleswig-Holstein, eine sichere IT-Infrastruktur zu betreiben, ergibt sich nicht erst aus der IT-Sicherheitsleitlinie des IT-Planungsrates, sondern unmittelbar aus den Anforderungen des Landesdatenschutzgesetzes (LDSG) in Verbindung mit der Datenschutzverordnung des Landes (DSVO). Das ist keine Frage der Konnexität.

Was ist zu tun?

Angesichts zunehmender Relevanz und Sensibilität der Kommunikation in Verwaltungsnetzen sind verstärkte Anforderungen an Vertraulichkeit und Integrität zu stellen.

De-Mail

Das Thema „De-Mail“ begleitet den AK Technik seit Jahren. Ein dauernd wiederkehrender besonderer Aspekt ist die Verschlüsselung.

Die gesetzlich vorgesehene Ver- und Entschlüsselung bei De-Mail ist eine Transportsicherung, die nicht unter der Kontrolle der Nutzerinnen und Nutzer steht. Sie sichert den Transport zwischen verschiedenen De-Mail-Servern. Auch der Weg zwischen De-Mail-Server und dem Mail-Client des Benutzers, meist ein Webbrowser, ist transportgeschützt durch eine https-Verschlüsselung bei den Browsern. Doch den verwendeten Schlüssel kennt auch der De-Mail-Anbieter.

Gleichwohl ist es möglich, De-Mail-Kommunikation Ende-zu-Ende zu verschlüsseln. De-Mail erlaubt auch die Verwaltung solcher Schlüssel. Idealerweise erfolgt die Verschlüsselung unter der alleinigen Hoheit des Absenders und liegt die Entschlüsselung in der alleinigen Hoheit des Empfängers. Dies gilt für die Nutzung von Webmail zumeist nicht, da ein Webmail-Client nur einen Fernzugriff auf die Server des Betreibers zulässt. Die Ver- und Entschlüsselung erfolgt auf den Servern des Betreibers und nicht in der alleinigen Hoheit von Absender und Empfänger. Dennoch wird das Mitlesen durch einzelne Mitarbeiter der Betreiber und unbefugte Empfänger erschwert, da die Ver- und Entschlüsselungen stärker gekapselt sind als bei der Transportverschlüsselung.

Die Bundesbeauftragte für den Datenschutz und die Informationsfreiheit (BfDI) empfiehlt Berufsgeheimnisträgern, zur Übertragung von Informationen bei Nutzung von De-Mail und ePost eine Ende-zu-Ende-Verschlüsselung vorzunehmen. Aus Sicht des ULD gilt diese Empfehlung auch für Amtsgeheimnisträger, wenn De-Mail für die bundesländerübergreifende Behördenkommunikation eingesetzt wird. Es stellt sich aber die Frage, wie sinnvoll die Nutzung von De-Mail dann ist, zumal die bewährte OSCI-Transport-Technik jeder Behörde zur Verfügung steht – sei es unmittelbar in den Anwendungsprogrammen eingebunden oder vermittelt durch eine Clearingstelle, deren Nutzung, wie im Falle des Melderechts, möglicherweise sogar gesetzlich vorgeschrieben ist.

Was ist zu tun?

Wenn sich aus einer Schutzbedarfsanalyse die Anforderung nach Ende-zu-Ende-Sicherheit ergibt, darf De-Mail nicht ohne zusätzliche Sicherheitsvorkehrungen genutzt werden.

6.2.2 Standard-Datenschutzmodell (SDM)

Die 85. Datenschutzbeauftragtenkonferenz (DSBK) hat im März 2013 eine Arbeitsgruppe mit der Entwicklung eines Standard-Datenschutzmodells (SDM) beauftragt. Diese Arbeitsgruppe ist mit Vertretern verschiedener Bundesländer besetzt. Unter dem Vorsitz Schleswig-Holsteins konnte der 88. Datenschutzkonferenz im Oktober 2014 ein erster vollständiger Entwurf des Modells zur Abstimmung vorgelegt werden. Der Modellentwurf fand in der DSBK breite Zustimmung. Die Arbeitsgruppe wurde damit beauftragt, auf der Grundlage dieses akzeptierten Modells einen Referenzkatalog mit Standard-Datenschutzmaßnahmen zu entwickeln.

Ein solcher Katalog kann als Grundlage für Datenschutzprüfungen und -beratungen im Hinblick auf technisch-organisatorische Maßnahmen genutzt werden, ohne dass dadurch die Unterschiede in den Datenschutzgesetzen der Länder und des Bundes eingeebnet werden und die Unabhängigkeit der Datenschutzaufsicht aufgehoben wird.

Die Bemühungen der deutschen Aufsichtsbehörden um ein Standard-Datenschutzmodell stehen im Einklang mit den Standardisierungsaktivitäten des nationalen IT-Planungsrates (ITPR) als auch mit denen auf europäischer Ebene. Der ITPR bemüht sich, die Funktionalität, die Interoperabilität, die Kosten, die Sicherheit und Ordnungsmäßigkeit des IT-Betriebs in der öffentlichen Verwaltung zu verbessern. Das Modell hilft ebenso Unternehmen, die gesetzlichen Anforderungen zu operationalisieren und dabei die Kosten für die konkreten Datenschutz- und IT-Sicherheitsmaßnahmen zu kalkulieren. Nicht zuletzt erlaubt es, bei der Planung von neuen Projekten etwa mit wissenschaftlichem Anspruch die bestehenden operativen Anforderungen zu erfüllen. Das Modell verbessert generell die Erwartungssicherheit darüber, welche technischen und organisatorischen Schutzmaßnahmen in welchem Maße Datenschützer bei Verfahren mit Personenbezug vorzufinden erwarten. Das hilft den behördlichen und betrieblichen Datenschutzbeauftragten, mit Verweis auf den Maßnahmenkatalog bestimmte Schutzmaßnahmen des Datenschutzes einzufordern.

Das Standard-Datenschutzmodell verfolgt methodisch einen ähnlichen Ansatz wie der inzwischen gut verstandene IT-Grundschutz des BSI. Außerdem enthält das Modell Aspekte des IT-Security Managements nach ISO 27001. Anders als diese Methoden, die ausschließlich der Gewährleistung von IT-Sicherheit dienen, zielt das SDM auch auf die wirkungsvolle Umsetzung der Rechte der Betroffenen ab. Ein wesentlicher Aspekt ist, dass die dreistufigen Schutzbedarfsfeststellungen, wie man sie vom Grundschutz kennt, explizit aus der Sicht der Betroffenen formuliert und dass die zu betrachtenden Risiken nicht nur anhand von drei, sondern von sechs Schutzzielen – Verfügbarkeit, Integrität, Vertraulichkeit sowie Transparenz, Nichtverkettbarkeit und Intervenierbarkeit – analysiert werden. Neben den Risiken der konkreten personenbezogenen Datenverarbeitung werden auch die Risiken der IT-Systeme und -Prozesse betrachtet.

Schutzziele sind in vielen Landesdatenschutzgesetzen aufgeführt, insbesondere in den Datenschutzgesetzen neueren Datums. Schleswig-Holstein hat die sechs Schutzziele bislang als einziges Bundesland seit 2012 vollständig im LDSG verankert.

Was ist zu tun?

Bei der methodisch angeleiteten Gestaltung von Verfahren mit Personenbezug sind a) die Schutzziele aus § 5 LDSG heranzuziehen, ist b) eine Schutzbedarfsanalyse anhand der sechs Schutzziele aus der Sicht von Betroffenen anzufertigen und sind c) entsprechende Schutzmaßnahmen vorzusehen, die für Daten, IT-Systeme und -Prozesse gesondert zu treffen sind.

6.2.3 Arbeitsgruppe der Datenschutzbeauftragten der Dataport -Trägerländer

Mit dem Land Sachsen-Anhalt, das im Januar 2014 dem Staatsvertrag zur Gründung von Dataport beigetreten ist, hat Dataport insgesamt sechs Trägerländer: Schleswig-Holstein, Hamburg, Bremen, Niedersachsen, Mecklenburg-Vorpommern und Sachsen-Anhalt. Für diese führt die Anstalt insbesondere Auftragsdatenverarbeitungen durch, wobei sie die verschiedenen Datenschutzregeln der jeweiligen Länder zu beachten hat, also das für die Auftraggeber jeweils geltende Recht. Dataport verarbeitet zudem Daten in bestimmten Fällen eigenverantwortlich, wie z. B. die Personaldatenverarbeitung für Dataport-Mitarbeiterinnen und ‑Mitarbeiter. Dies richtet sich gemäß dem Staatsvertrag nach dem LDSG Schleswig-Holstein; die zuständige Aufsichtsbehörde ist das ULD. Bei der Datenverarbeitung im Auftrag für die jeweiligen Trägerländer oder deren Kommunen muss Dataport für einzelne Verfahren bis zu sechs verschiedene Regelungen beachten und wird durch bis zu sechs Datenschutzaufsichtsbehörden kontrolliert.

Erklärtes Ziel der Gründung von Dataport war, durch Zusammenarbeit der Bundesländer Synergieeffekte zu nutzen. Dies gelingt, wenn Dataport Verfahren länderübergreifend oder zumindest möglichst einheitlich, z. B. durch Nutzung der gleichen Software, betreiben kann. Die Grenzen der übergreifenden Zusammenarbeit bilden die jeweiligen landesrechtlichen Regelungen.

Im technischen Bereich sind die Landesregelungen zur Datensicherheit weitgehend vergleichbar. Unterschiede gibt es im materiellen Recht: Setzen die Länder Bundesrecht um, etwa im Bereich des Pass- und Personenstandswesens, sind die Rechtsgrundlagen identisch. Ergänzende Festlegungen und Weisungen bei der Ausführung von Bundesrecht sind zwischen den Trägerländern mitunter unterschiedlich.

Ein weiterer Unterschied ist die Anzahl der Daten verarbeitenden Stellen: In den Stadtstaaten Hamburg und Bremen gibt es oft nur einen zentralen Auftraggeber für ein Verfahren. Im Flächenland Schleswig-Holstein mit vielen Kommunen haben diese mitunter verschiedene Anforderungen an „ihr“ Verfahren. Dies erfordert eine mandantenfähige Anwendung. Beim Betrieb von manchem Verfahren ist die Überraschung bei den Beteiligten groß, wenn dieses aus Hamburg von Schleswig-Holstein übernommen werden soll und hierzulande deutlich mehr und differenzierte Zugriffsberechtigungen vergeben werden müssen. Folge ist, dass mitunter die Software angepasst bzw. erweitert werden muss, um den Unterschieden gerecht zu werden.

Da bis zu sechs Aufsichtsbehörden zuständig sind, ist deren Absprache, etwa bei den Prüfungsmaßstäben oder über eine Zusammenarbeit bei Prüfungen und Beratungen, geboten. Zu diesem Zweck gibt es regelmäßige Treffen der Datenschutzaufsichtsbehörden auf Arbeits- und Leitungsebene, in denen gemeinsam Strategien festgelegt werden. So wird Doppelarbeit vermieden, Know-how gebündelt und Prüfungsmaßstäbe, soweit möglich, angeglichen.

Was ist zu tun?

Dataport und seine Auftraggeber sollten die Datenschutzbeauftragten frühzeitig einbinden, damit auf gegebenenfalls abweichende landesrechtliche Regelungen schon in der Planungsphase reagiert werden kann.

6.2.4 Standardisierung von Datentransport im E-Government (XTA )

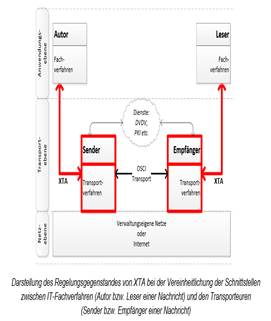

Das ULD berät eine Arbeitsgruppe des IT-Planungsrates bei der Erstellung der Spezifikation eines standardisierten Transportadapters für die öffentliche Verwaltung (XTA).

Der XTA ist ein Programmbestandteil zwischen einem Fachverfahren, mit dem die Sachbearbeitung in einer öffentlichen Verwaltung durchgeführt wird, und dessen Transportschnittstelle, über welche die Daten zu einem anderen Fachverfahren einer anderen Verwaltungseinheit geschickt werden. Wesentlich dabei ist, dass der Betreiber einer Transportschnittstelle – zumeist sind mit dieser Aufgabe Rechenzentren betraut – nachweisbar keinen Zugriff auf die Inhaltsdaten des Fachverfahrens nehmen kann und jederzeit vollständige Transparenz darüber herstellbar ist, welches System an den Transaktionen in welcher Form beteiligt war. Der Hintergrund zur Notwendigkeit der Standardisierung sowie der Begleitung der XTA-Entwicklung durch den Datenschutz wurden bereits im letzten Tätigkeitsbericht (34. TB, Tz. 6.3.3) ausführlich dargestellt.

Die funktionale Spezifikation des XTA ist inzwischen abgeschlossen. Im Jahr 2014 wurde ein Testkonzept für XTA-Nachrichten entwickelt. Mit dem Testkonzept soll die Implementation von XTA mit der Spezifikation gemäß den Vorgaben der Datensicherheit und des Datenschutzes aktiv anhand von Testnachrichten kontrolliert werden können. Dafür wurde eine Vielzahl von Testnachrichten entwickelt. Darunter sind Testnachrichten, mit denen die Wirksamkeit aller Maßnahmen zur Gewährleistung der sechs Datenschutz-Schutzziele (vgl. Tz. 6.2.2) überprüft werden können. Konkret sind Testnachrichten spezifiziert, die die Systemeigenschaften bezüglich der Protokollierung, der Verschlüsselung, des Integritätsschutzes sowie der Zustellung bzw. des Abrufs von Nachrichten über die gesamte Transportkette, die aus mehreren XTA-Servern bestehen kann, kontrollieren.

Aus: KoSIT: „XTA in der E-Government-Infrastruktur des IT-Planungsrates“, S. 4

http://www.xoev.de/sixcms/media.php/13/Anlage%201%20XTA-Infrastruktur_Ziele.pdf

Es zeigt sich, dass eine aktive Teilnahme schon bei der Spezifikation eines Verfahrens dazu führen kann, dass IT-Sicherheit und Datenschutz ganzheitlich berücksichtigt werden. Mehr noch: Es können bislang wenig erprobte, aber absehbar wirksame Instrumente des Datenschutzes, wie die Formulierung von Testnachrichten zum Test der Maßnahmenumsetzung, fortentwickelt werden. Damit wurde ein weiterer Schritt zur Automatisierung auch von Datenschutzprüfungen getan.

Der gesamte Zuschnitt des XTA-Projekts ist ein Vorbild zur Erarbeitung von Standards für die öffentliche Verwaltung in Deutschland. Der Projektzuschnitt erfüllt viel besser als andere IT-Projekte vergleichbarer Art die Anforderungen der Schutzziele, insbesondere nach Transparenz, Intervenierbarkeit und Integrität, die man an das Projektmanagement selbst stellen kann und muss. Das Konzept der aktiven Kontrolle der Datenschutzeigenschaften von Verfahren befindet sich noch am Anfang der Entwicklung.

Was ist zu tun?

Die guten Erfahrungen in der Zusammenarbeit mit der Arbeitsgruppe des IT-Planungsrates sollte als Vorbild für die Begleitung weiterer strategisch zentraler Projekte zur Standardisierung von Verwaltungsverfahren in Deutschland genommen werden.

6.3 Ausgewählte Ergebnisse aus Vorabkontrollen und Prüfungen

6.3.1 Dokumentation von Abrufverfahren und gemeinsamen Verfahren

Die Rechtslage nach der Datenschutzverordnung (DSVO) ist eindeutig: „Automatisierte Verfahren sind zu dokumentieren.“ Für die Verwaltung des Landes beschreibt die DSVO die Einzelheiten, was genau dokumentiert werden muss, schreibt aber nicht die Form der Dokumentation vor.

Zur Erinnerung: Automatisierte Verfahren sind Arbeitsabläufe zur Verarbeitung personenbezogener Daten mithilfe von informationstechnischen Geräten (Hardware), Programmen (Arbeitsanweisungen für die Hardware) und automatisierten Dateien (elektronisch gespeicherte Daten).

Schon die Dokumentation eines automatisierten Verfahrens, das personenbezogene Daten nur innerhalb einer öffentlichen Stelle verarbeitet, stellt einen gewissen koordinativen Arbeitsaufwand dar, an dem idealerweise die Administration, die Fachbereiche und – sofern vorhanden – auch die oder der Datenschutzbeauftragte beteiligt sein sollten. Für diese Dokumentation stellt das ULD auf seiner Webseite Handreichungen und Vorlagen als Hilfestellung zur Verfügung.

https://www.datenschutzzentrum.de/dsvo/

Schwieriger sind Dokumentationen, wenn es um Abrufverfahren oder gemeinsame Verfahren geht, an denen mehrere öffentliche Stellen beteiligt sind:

Abrufverfahren

Ein Abrufverfahren ermöglicht die Übermittlung definierter personenbezogener Daten per Online-Abruf durch andere Daten verarbeitende Stellen. Es ist zwischen der speichernden Stelle und der abrufenden Stelle zu unterscheiden. Die abrufende Stelle trägt die Verantwortung für die Zulässigkeit des einzelnen Abrufs. Die speichernde Stelle ist sowohl verantwortlich für die Ordnungsmäßigkeit der Datenverarbeitung, also die Sicherstellung der technischen und organisatorischen Maßnahmen zur Gewährleistung der Datensicherheit, als auch für die Richtigkeit der verarbeiteten Daten. Sie muss demnach auch die vollständige Verfahrensdokumentation des automatisierten Verfahrens erstellen. Die nachfolgend aufgeführten Punkte sind in Verbindung mit den Regelungen in der DSVO für die speichernde Stelle bei der Dokumentation besonders relevant:

- Die generelle Zulässigkeit der Übermittlung an eine abrufende Stelle einschließlich der Zulässigkeit des Abrufverfahrens als solches (§ 8 Abs. 1 LDSG) muss vor dem ersten Abruf geprüft und dokumentiert werden (§ 3 Abs. 2 Nr. 1 DSVO).

- Die Schnittstellen zu den abrufenden Stellen müssen in Form eines Datenflussdiagramms (§ 3 Abs. 2 Nr. 4 DSVO) dargestellt werden.

- Die Dokumentation muss einen Überblick darüber geben, wer mit welcher Berechtigung welche Daten abrufen darf (§ 3 Abs. 2 Nr. 5 DSVO).

- Die Zulässigkeit von Abrufen ist durch die speichernde Stelle nicht einzeln zu prüfen (§ 8 Abs. 5 LDSG). Eine anlassbezogene Prüfung im Einzelfall muss jedoch möglich sein. Um das zu gewährleisten, muss ein entsprechender Protokollierungsprozess eingeführt und dokumentiert werden (unter Berücksichtigung von § 4 Abs. 5 DSVO).

- Im Datenschutzmanagement muss ein geeigneter Prozess definiert werden, um sicherzustellen, dass Betroffene ihre Rechte ausüben können, die sie gemäß § 8 Abs. 3 LDSG sowohl bei der speichernden als auch bei der abrufenden Stelle einfordern können. Das bedeutet, dass alle beteiligten Stellen einen einheitlichen Prozess definieren und dokumentieren müssen (§ 4 Abs. 6 DSVO).

- Das Verfahrensverzeichnis muss um eine Kategorie erweitert werden, in der die Verantwortungsbereiche beschrieben werden, die die speichernde Stelle übernimmt.

Der Umstand, dass die speichernde Stelle für die vollständige Verfahrensdokumentation verantwortlich ist, entbindet im Umkehrschluss die abrufende Stelle jedoch nicht von ihrer Verantwortung für die Zulässigkeit der einzelnen Abrufe. Sie muss deshalb in einer geeigneten Form sowohl einen Abrufprozess festlegen – d. h., sie muss festlegen, wer welche Daten zu welchem Zweck abrufen darf und wie lange diese Abrufe dokumentiert werden – als auch die Protokolldaten für den definierten Zeitraum vorhalten, um den tatsächlichen Abruf nachvollziehen zu können. Auch die Verfahrensbestandteile, wie z. B. Hard- und Software, die benötigt werden, um den Abrufprozess durchzuführen, als auch die Sicherstellung der Betroffenenrechte sind bei der abrufenden Stelle zu dokumentieren. Im Grundsatz obliegen der speichernden Stelle und allen abrufenden Stellen entsprechende Dokumentationspflichten. Das ULD erarbeitet zurzeit in Zusammenarbeit mit betroffenen Behörden die Dokumentationsbestandteile, die abrufende Stellen vorhalten müssen. Die erarbeiteten Ergebnisse werden dann auf der Webseite veröffentlicht.

Gemeinsames Verfahren

Im Gegensatz zu Abrufverfahren, bei denen die abrufenden Stellen auf „fremde“ Datenbestände zugreifen, verarbeiten zwei oder mehrere Daten verarbeitende Stellen bei einem gemeinsamen Verfahren mit einem automatisierten Verfahren (eventuell teilweise) einen gemeinsamen Datenbestand, d. h., sie können unmittelbar dieselben Daten verarbeiten. Unabhängig davon, dass es bei den gemeinsamen Verfahren mehrere Möglichkeiten der Verteilung von Aufgaben und Verantwortung gibt, gilt auch hier der Grundsatz, dass alle beteiligten Stellen das gemeinsame Verfahren als ein automatisiertes Verfahren nach LDSG und DSVO dokumentieren müssen. Je nach Umfang der Verantwortung, welche die beteiligten Stellen am gemeinsamen Verfahren übernehmen, fallen die Dokumentationsbestandteile mehr oder weniger umfangreich aus.

Nachfolgende Punkte müssen in Verbindung mit den Regelungen in der DSVO bei gemeinsamen Verfahren besonders sorgfältig dokumentiert werden:

- Die Schnittstellen zu den beteiligten Stellen müssen in Form eines Datenflussdiagramms (§ 3 Abs. 2 Nr. 4 DSVO) dargestellt werden.

- Die Dokumentation muss einen Überblick darüber geben, wer mit welcher Berechtigung welche Daten im gemeinsamen Verfahren verarbeiten darf (§ 3 Abs. 2 Nr. 5 DSVO).

- Im Datenschutzmanagement muss ein geeigneter Prozess definiert werden, um sicherzustellen, dass Betroffene ihre Rechte ausüben können, die sie gemäß § 8 Abs. 3 LDSG bei allen beteiligten Stellen einfordern können. Das bedeutet, dass alle beteiligten Stellen einen einheitlichen Prozess definieren und dokumentieren müssen (§ 4 Abs. 6 DSVO).

- Das Verfahrensverzeichnis muss um eine Kategorie erweitert werden, in der die Verantwortungsbereiche beschrieben werden, die die beteiligten Stellen übernehmen.

Wie kann eine Dokumentation bei einem gemeinsamen Verfahren praktisch aussehen? Aus rechtlicher Sicht können bei gemeinsamen Verfahren grob drei Konstellationen unterschieden werden:

- Alle beteiligten Stellen sind selbst verantwortlich sowohl für die Ordnungsmäßigkeit der Datenverarbeitung als auch für die Richtigkeit der gespeicherten Daten.

- Die Verantwortung für die Gewährleistung der Ordnungsmäßigkeit der Datenverarbeitung wird von der Verantwortung für die Richtigkeit der gespeicherten Daten abgetrennt und auf eine zentrale Stelle übertragen (z. B. per Rechtsverordnung gemäß § 8 Abs. 2 LDSG oder durch einen öffentlich-rechtlichen Vertrag als partielle Aufgabenübertragung gemäß dem Gesetz über kommunale Zusammenarbeit, 34. TB, Tz. 4.1.7).

- Die Verantwortung für die Gewährleistung der Ordnungsmäßigkeit der Datenverarbeitung und die Verantwortung für die Richtigkeit der gespeicherten Daten werden durch einen öffentlich-rechtlichen Vertrag auf eine zentrale Stelle übertragen (§ 18 Abs. 1 des Gesetzes über die kommunale Zusammenarbeit).

Im ersten Fall ist jede Daten verarbeitende Stelle sowohl für die Ordnungsmäßigkeit der Datenverarbeitung als auch für die Richtigkeit der verarbeiteten Daten verantwortlich und erstellt demgemäß die vollständige Verfahrensdokumentation des automatisierten Verfahrens.

Im zweiten Fall wird die Verantwortung der Ordnungsmäßigkeit der Datenverarbeitung auf eine zentrale Stelle übertragen. Die beteiligten Stellen müssen für ihre Verantwortungsbereiche jeweils eine Verfahrensdokumentation erstellen.

Im dritten Fall obliegt die Erstellung der Verfahrensdokumentation derjenigen Stelle, der die Verantwortung für die Ordnungsmäßigkeit der Datenverarbeitung und für die gespeicherten Daten im Wege einer Funktionsübertragung durch einen öffentlich-rechtlichen Vertrag übertragen wurde. Für die übertragende Stelle können bezüglich der Erstellung der Verfahrensdokumentation Mitwirkungspflichten bestehen, die vertraglich festgehalten werden können.

Das ULD erarbeitet zurzeit am Beispiel des automatisierten Verfahrens „KoPers-Kommunen“ die Inhalte einer Verfahrensdokumentation für die beteiligten Stellen (Tz. 4.1.6). Die erarbeiteten Ergebnisse werden veröffentlicht.

Was ist zu tun?

Alle beteiligten Stellen müssen – neben dem Verfahrensverzeichnis – bei dokumentationspflichtigen automatisierten Verfahren nach LDSG und DSVO die Verfahrensbestandteile ihres Verantwortungsbereichs dokumentieren.

6.3.2 pBON

Das Verfahren „pBON“ des Ministeriums für Schule und Berufsbildung ist ein über das Schleswig-Holstein-Gateway zugängliches internetbasiertes Bewerbungsportal. Es dient als zentrale Bewerbungsplattform für den Schuldienst.

Schulleitungen, Schulaufsicht in den Schulämtern sowie das Ministerium für Schule und Berufsbildung können Stellenausschreibungen erstellen, die nach einer Qualitätskontrolle durch die Schulaufsicht oder das Ministerium freigegeben werden und im Portal einzusehen sind. Bewerbungen können zentral über das Portal in elektronischer Form eingereicht werden. Nach einer Qualitätskontrolle durch das Ministerium werden die Bewerbungen innerhalb des Bewerbungsportals freigegeben und können dann dezentral durch Schulleitungen, Schulämter und das Ministerium eingesehen werden. Sind inhaltliche Nachlieferungen erforderlich oder Fragen offen, so wird die sich bewerbende Person informiert und kann ihre Bewerbungsunterlagen online vervollständigen und zur erneuten Qualitätskontrolle einreichen.

Je nach Art der Bewerbung – schulgenau, regional begrenzt oder landesweit – bestehen in die freigegebenen Bewerbungen schulgenaue, regional begrenzte oder landessweite Einsichtsmöglichkeiten durch die Schulleitungen und die Schulämter. Eine Differenzierung der Einsichtsrechte nach Schularten ist nicht vorgesehen, da Bewerbungen, insbesondere im Bereich der Vertretungen, auch schulartübergreifend erfolgen.

Mithilfe des Verfahrens können Schulleitungen auch Einladungsschreiben und Einstellungsverfügungen erstellen, die dann in Papierform weiterbearbeitet werden. Es besteht die Möglichkeit eines eingeschränkten Datenexports für die Schulleitungen, um beispielsweise Serienbriefe erstellen zu können.

Das Verfahren pBON wird bei Dataport betrieben. Für die Bewerberinnen und Bewerber gibt es einen sogenannten Frontend-Bereich, der über das Internet erreichbar ist. Die Schulen, Schulverwaltungen und das Ministerium kommunizieren hingegen über das Landesnetz mit den Verfahrenskomponenten. Die Rechtesteuerung für diese Nutzer erfolgt innerhalb von pBON, das dazu Nutzerkonten aus dem Active Directory des Landes kopiert und um die pBON-interne Rechteverwaltung ergänzt.

Im Rahmen einer Vorabkontrolle untersuchte das ULD, inwieweit die Einsichtsrechte der Schulen und die Exportfunktion dazu führen, dass das Verfahren als gemeinsames Verfahren von Schulen, Schulämtern und dem Ministerium zu betrachten ist. Angesichts des vergleichsweise geringen Funktionsumfangs für Schulleitungen innerhalb des Verfahrens pBON und der ausschließlichen Steuerung des Verfahrens durch das Ministerium kann man nicht von einem gemeinsamen Verfahren sprechen. Die vollständige Verantwortung für die Ordnungsmäßigkeit des Verfahrens liegt also beim Ministerium für Schule und Berufsbildung.

Was ist zu tun?

Das Ministerium für Schule und Berufsbildung muss die Dokumentation des Verfahrens vervollständigen.

| Zurück zum vorherigen Kapitel | Zum Inhaltsverzeichnis | Zum nächsten Kapitel |