06

Kernpunkte:

- Dokumentation und Informationspflicht

- Standard-Datenschutzmodell

- Datenschutz-Folgenabschätzung

6 Systemdatenschutz

6.1 Fokus Schleswig-Holstein

6.1.1 Sicherheit und Datenschutz in der Infrastruktur

Technischer Datenschutz und Informationssicherheit sind wichtige Bestandteile der IT-Infrastruktur . Die IT-Infrastruktur der Landesverwaltung wird federführend durch das Zentrale IT-Management (ZIT) organisiert. Die vor vielen Jahren begonnene Zentralisierung wird fortgesetzt, indem Infrastrukturen (etwa Vernetzungen, WLANs, PC-Arbeitsplätze, Server) vereinheitlicht werden und operative Tätigkeiten auf Dienstleister, in erster Linie auf Dataport, übertragen werden.

Im Hinblick auf ein professionelles Management und sicheren Rechenzentrumsbetrieb ist dies positiv zu bewerten, da der Betrieb von Infrastrukturen zunehmend komplexer wird. Ebenso steigen Anforderungen an die Verfügbarkeit: Bei einem Ausfall von Netzen, Telefonen oder E‑Akten-Systemen wären zahlreiche Behörden zumindest vorübergehend handlungsunfähig. Solche Anforderungen lassen sich in zentralen Infrastrukturen leichter mit einer hohen Qualität umsetzen als in dezentralen Systemen. Andererseits sind bei einem Ausfall oder einem Datenschutzvorfall eines Zentralsystems gleich eine Vielzahl von Behörden betroffen.

Dennoch überwiegen die Vorteile zentraler Lösungen – in einem maritimen Vergleich einem großen Frachter entsprechend, der auf hoher See Vorteile gegenüber einer Flotte kleiner Boote hat. Bei der Absicherung durch technische Datenschutz- und Datensicherheitsmaßnahmen kann man ebenfalls ein maritimes Bild verwenden: Da ein Schaden bei einem großen Schiff ungleich schwerer wiegt, ist es gerechtfertigt und dem Risiko angemessen, auch innerhalb der Infrastruktur Sicherheitsmaßnahmen zu ergreifen, z. B. durch den Einbau von Schotten.

Datenschutzrechtlich kommt noch eine Besonderheit hinzu: Auch wenn eine Infrastruktur als ein Ganzes wahrgenommen und zentral im Hinblick auf technische Aspekte verantwortet wird, bleiben die teilnehmenden Behörden zumindest für inhaltliche Aspekte der Datenverarbeitung verantwortlich. Dass die Trennung dieser Verantwortung und die Erhaltung notwendiger Autonomie der Behörden nicht ganz einfach sind, zeigen die Beiträge unter Tz. 6.3.3 und Tz. 6.3.4.

Organisatorisch schlägt sich dies für die Informationssicherheit in der Zusammenarbeit der Informationssicherheitsbeauftragten auf Landesebene nieder (ISMS = Integriertes Sicherheitsmanagementsystem, 36. TB, Tz. 6.1). Die Aufgabe, die Arbeit von Informationssicherheitsbeauftragten zu organisieren, sie zentral zu steuern und trotzdem individuellen Besonderheiten Rechnung zu tragen, ist nicht einfach. Dass es gut funktionieren kann, zeigt sich im Ressort der Justiz. Da Bedeutung und Aufgaben der Informationssicherheit zunehmen und auch eine Vereinheitlichung (z. B. in Form von Leitlinien oder operativen Richtlinien) geboten ist, ist ein schlagkräftiges ISMS im ZIT unter Beteiligung der Ressorts wichtig. Im Berichtszeitraum war dies nicht durch entsprechende Ressourcen unterfüttert.

Zu Fragen der Infrastruktur gehören auch die Umsetzungen neuer Initiativen wie die Open-Source-Strategie des Landes und neue Projekte der Digitalisierung. Die Verwendung von Open-Source-Software wird durch das ZIT geprüft und unterstützt. Für zahlreiche Server-Systeme stehen funktionale Open-Source-Produkte zur Verfügung. Auch im Bereich der Arbeitsplätze und der Software zur Bürokommunikation (z. B. Webbrowsing, E-Mail, Textverarbeitung) bemüht man sich um die Bereitstellung von Alternativen zur vorhandenen Software. Auch wenn eine Umstellung nicht immer einfach ist und in einigen Fällen auch erst in weiterer Zukunft möglich erscheint (z. B. auf der Ebene von Betriebssystemen für Büroarbeitsplätze), sollten diese Anstrengungen fortgesetzt werden – nicht zuletzt um bei Problemen wie der Übertragung von Telemetriedaten bei Microsoft-Produkten Alternativlösungen nutzen zu können.

Muss Software einer neuen Produktkategorie beschafft werden (also keine Ersatzbeschaffung für ein laufendes Verfahren, das sich an der bisherigen Lösung orientiert), sind die Chancen besser, Open-Source-Software beschaffen zu können. In bekanntermaßen sensiblen Bereichen wie etwa zentralen Strukturen für Kommunikationsdienste (z. B. Messenger, Telefon, Ausgangsserver für E-Mail) dürfte es ohne Open-Source-Einsatz schwer sein, sich von der Sicherheit und der datenschutzgerechten Implementierung zu überzeugen. Zumindest in den zentralen Systemen sollte hier das Land seiner Vorbildrolle gerecht werden.

Dies gilt auch bei den zahlreichen Digitalisierungsprojekten im Lande, die datenschutzrechtliche Fragen und den technischen Datenschutz frühzeitig mitbedenken müssen, etwa bei der Digitalisierung im Bereich der Schule: Nicht alle Produkte und Anwendungen, die im privaten Umfeld durch ihre Funktionalität bestechen, sind im behördlichen oder schulischen Einsatz geeignet – hier erfolgt schließlich die Verwendung nicht aufgrund einer persönlichen Entscheidung, sondern aufgrund von staatlichen Vorgaben. Diese müssen sich an anderen Maßstäben messen lassen.

Was ist zu tun?

Die zentrale Betrachtung des Themas

Informationssicherheit ist zu stärken. Bei der Weiterentwicklung der

IT-Infrastruktur und bei Digitalisierungsprojekten sind Datenschutzaspekte

frühzeitig zu betrachten. Open-Source-Produkte sollten eine vorrangige Rolle

spielen.

6.1.2 Neufassung der Datenschutzverordnung?

Die Datenschutzverordnung für Schleswig-Holstein (DSVO-SH) trat am 31. Dezember 2018 außer Kraft. Der § 7 Abs. 2 des zuvor im Mai in Kraft gesetzten Landesdatenschutzgesetzes Schleswig-Holstein (LDSG) sieht vor, dass die Landesregierung eine Verordnung erlässt, um darin Anforderungen an ein Sicherheitskonzept sowie an Freigaben von Verarbeitungstätigkeiten und weitere Einzelheiten einer ordnungsgemäßen Datenverarbeitung bei öffentlichen Stellen zu regeln. Dies hat die Landesregierung bislang nicht gemacht.

Das ULD legte im November 2018 einen Entwurf für eine neue Verordnung vor, der auf der bisherigen DSVO-SH aufsetzte und die neuen Regelungen der DSGVO und des LDSG mit Bezug zu technisch-organisatorischen Maßnahmen einarbeitete. Der Entwurf des ULD enthält Regelungen zu den Themen Prüffähigkeit, Tests und Freigabe, Auftragsverarbeitung, gemeinsam Verantwortliche sowie Datenschutzmanagement.

Der Entwurf zu § 3 sieht die Sicherstellung der Prüffähigkeit einer Verarbeitungstätigkeit vor. Der Entwurf betrachtet drei Phasen: Phase 1 dient der Planung einer Verarbeitung in Bezug auf Datenbestände, IT-Systeme und Prozesse. Phase 2 betrifft Prüfungen des laufenden Betriebs auf der Grundlage der Dokumentationen und der Kontrollen der Datenschutz- und Datensicherheitsmaßnahmen. Die dritte Phase behandelt Prüfungen des Betriebs in der Vergangenheit anhand von Protokolldaten.

Der Entwurf zu § 4 sieht die Anforderung für „Test und Freigabe“ vor, da sich diese Regelung in der bisher gültigen DSVO-SH bewährt hat. Durch die Bearbeitung von formalen Anforderungen an die Gestaltung des Übergangs von der Projektphase in die Produktivphase einer Verarbeitungstätigkeit wird der Verantwortliche angehalten, die Wirksamkeit der implementierten technisch-organisatorischen Datenschutzmaßnahmen vor Aufnahme des Echtbetriebs zu überprüfen.

Der Entwurf zu § 5 umfasst eine Regelung zur Auftragsverarbeitung. Dieser stellt insbesondere auf die Verpflichtung zur Kontrolle des Auftragnehmers durch den Verantwortlichen ab und legt nahe, Vereinbarungen darüber zu treffen, bei welchen Störungen, Problemen und Änderungen aufseiten des Verarbeiters der Verantwortliche beteiligt werden möchte.

Der Entwurf zu § 6 enthält eine Regelung zur Dokumentation bei gemeinsamer Verantwortung für die Verarbeitung in Fällen, in denen dies nicht ohnehin durch eine Rechtsvorschrift gemäß § 7 Abs. 4 LDSG festgelegt ist.

Der Entwurf zu § 7 enthält einen neuen Regelungsgegenstand, nämlich Anforderungen an ein Datenschutzmanagement. Diese Anforderungen konkretisieren Bestimmungen sowohl aus der DSGVO (Art. 24 Abs. 1 und Art. 32 Abs. 1 Buchst. d DSGVO) als auch aus dem neuen LDSG (§ 12 Abs. 3 Nr. 7 LDSG-neu). Das Datenschutzmanagement soll die Wirksamkeit der Schutzmaßnahmen und deren Prüfbarkeit sicherstellen sowie auf Veränderungen der Umstände (z. B. Änderungen von Rechtslagen, technischer Gestaltung oder Bedrohungen) reagieren. In der Dokumentation zum Datenschutzmanagement müssen Aussagen über die Bereitstellung von Ressourcen, zur Einbindung der oder des behördlichen Datenschutzbeauftragten und über deren oder dessen Einbindung in geplante Verfahren und Datenschutz-Folgenabschätzungen getroffen werden. Ferner sind die Prüfmethodik für die laufenden Verarbeitungstätigkeiten, insbesondere zur Wirksamkeit der technisch-organisatorischen Schutzmaßnahmen darzustellen sowie die Prozesse zu beschreiben, mit denen auf (negative) Prüfergebnisse reagiert wird und die Eingaben von betroffenen Personen bearbeitet werden.

Das Innenministerium des Landes hat gegenwärtig kein Interesse daran gezeigt, eine Datenschutzverordnung für Schleswig-Holstein zu erlassen. Die explizite Regelung „Die Landesregierung regelt durch Verordnung [...]“ wurde bisher nicht als Mussregelung verstanden. Dem ULD wurde stattdessen nahegelegt, die Inhalte seines Entwurfs einer DSVO-SH als Umsetzungshinweise herauszugeben. Das ULD wird daher den Entwurf für eine DSVO-SH veröffentlichen und Hilfestellung zu dessen Umsetzung geben.

Was ist zu tun?

Das Innenministerium sollte prüfen,

ob die Landesregierung nicht doch die in § 7 Abs. 2 LDSG angekündigte

Verordnung erlassen will. Parallel wird das ULD Umsetzungshinweise auf Basis

des erarbeiteten Entwurfs einer Datenschutzverordnung veröffentlichen. Im

Rahmen der Evaluation des LDSG ist zu überprüfen, ob es eines höheren

Verbindlichkeitsgrades in Form einer Verordnung bedarf.

6.1.3 Überarbeitete Vorlagen zur Dokumentation von Verarbeitungstätigkeiten

Am 25. Mai 2018 hat die DSGVO Geltung erlangt. Nach Art. 5 Abs. 2 DSGVO müssen Verantwortliche nachweisen können, dass die Grundsätze für die Verarbeitung personenbezogener Daten eingehalten werden (Rechenschaftspflicht). Diese Grundsätze sind nach Art. 5 Abs. 1 DSGVO:

- Rechtmäßigkeit, Verarbeitung nach Treu und Glauben, Transparenz,

- Zweckbindung,

- Datenminimierung,

- Richtigkeit,

- Speicherbegrenzung,

- Integrität und Vertraulichkeit.

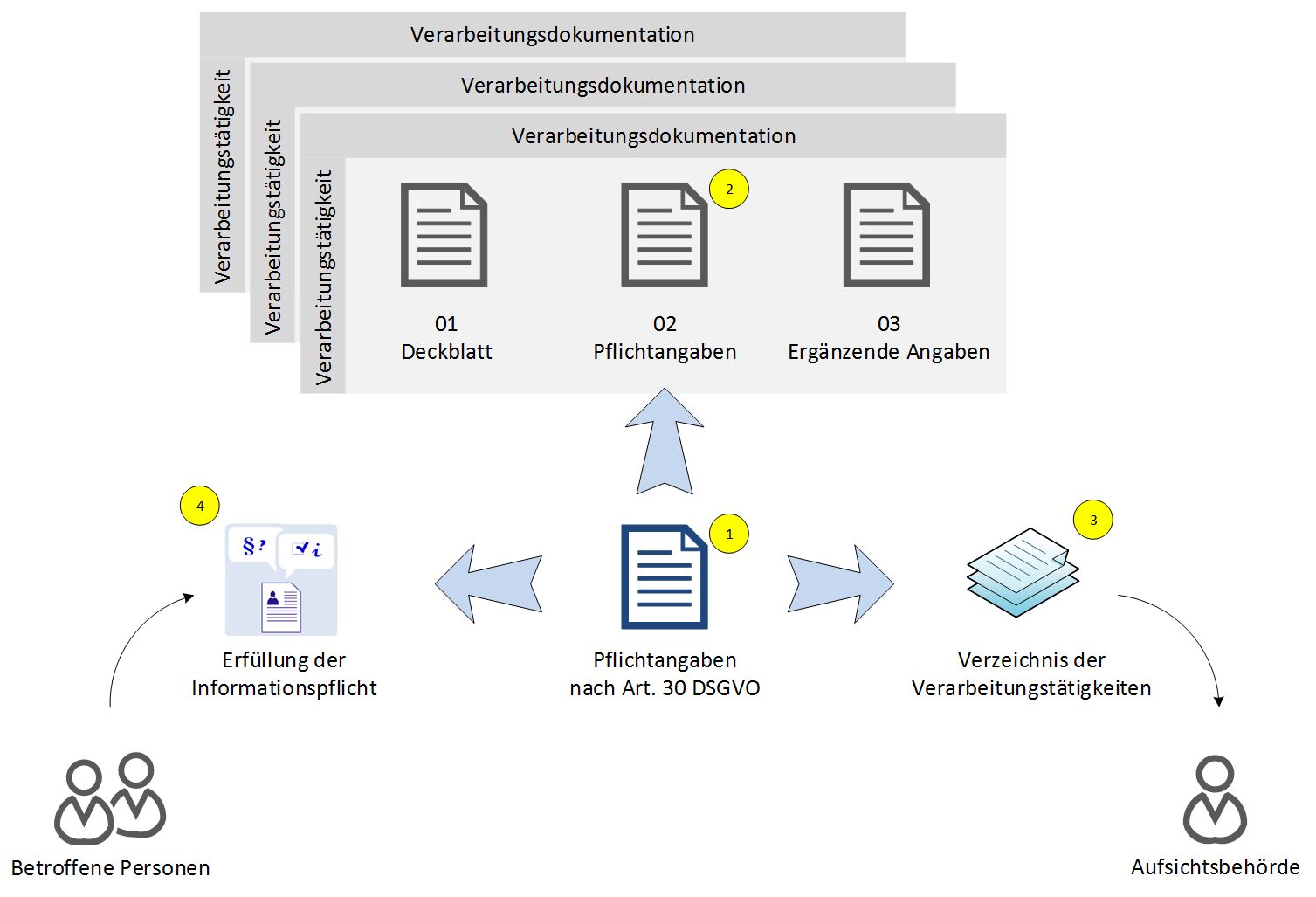

Abbildung: Pflichtangaben nach Artikel 30 DSGVO als zentraler Baustein

Um auch weiterhin einen roten Faden

für die Strukturierung der Dokumentation anzubieten, hat das ULD die

Dokumentationsvorlagen überarbeitet und stellt sie auf der Webseite zur

Verfügung unter:

datenschutzzentrum.de/dokumentation/

Diese Vorlagen sind auch außerhalb

des Behördenumfeldes nutzbar, etwa für Firmen und Vereine.

Das Konzept der Dokumentationssystematik hat sich im Vergleich zur alten Rechtsgrundlage leicht verändert. Der modulare Aufbau sowie die Einbeziehung der Fachbereiche, des Managements und der Technik sind gleich geblieben. Die Verwendung der Pflichtangaben nach Artikel 30 DSGVO als ein zentraler Baustein innerhalb der Dokumentationsstruktur ist neu (siehe Abbildung).

Somit wird in diesem Konzept ein Einzeleintrag für das Verzeichnis der Verarbeitungstätigkeiten als ein zentrales Dokument (1) betrachtet, dass dreifach eingesetzt wird:

- als Bestandteil (3) im Verzeichnis der Verarbeitungstätigkeiten (originäre Verwendung, Artikel 30 DSGVO),

- als Bestandteil (2) der Dokumentation von Verarbeitungstätigkeiten (Verarbeitungsdokumentation, Erfüllung der Rechenschaftspflicht nach Artikel 5 DSGVO) und

- als Basisinformation zur Erfüllung der Informationspflicht (4) nach Artikel 13 und Artikel 14 DSGVO.

Bisher sind Vorlagen sowie Ausfüllhinweise und Konzepte zu folgenden Themen verfügbar:

- Vorlagen und Ausfüllhinweise zur Dokumentation von Verarbeitungstätigkeiten,

- Vorlage und Ausfüllhinweise für ein Verzeichnis der Verarbeitungstätigkeiten,

- Vorlage und Ausfüllhinweise (inklusive Konzept) zur Erfüllung der Informationspflicht,

- Vorlage zur Dokumentation der Technikgestaltung.

Weitere Vorlagen, Ausfüllhinweise und Handreichungen sind in Arbeit.

6.1.4 Der Datenschutz-Steckbrief zur Umsetzung der Informationspflicht

Es ist nicht einfach, betroffene Personen über die Verarbeitung ihrer personenbezogenen Daten in den verschiedenen Verarbeitungstätigkeiten so zu informieren, dass sie

- in einer präzisen und verständlichen Form vorliegen,

- in einer einfachen Sprache geschrieben sind und

- möglichst mit visuellen Elementen so aufbereitet werden, dass die Informationen leicht wahrzunehmen sind und sie anhand der Grafiken gut den Informations- und Mitteilungspflichten der Artikel 13 bis 22 DSGVO zugeordnet werden können.

Weiterhin ist die Gruppe der betroffenen Personen nicht homogen. Sie setzt sich aus Menschen unterschiedlichster Persönlichkeiten und Lebensumstände zusammen. Dabei kann es sich beispielsweise um Personen handeln,

- die Datenschutz für sich zwar wichtig empfinden, aber nicht die Zeit haben bzw. sich nicht die Zeit nehmen, die Datenschutzerklärungen sorgfältig zu lesen,

- die in Bezug auf das Thema Datenschutz hochinteressiert und -gebildet sind und ihre Rechte ganz genau und detailliert nachlesen,

- die den Datenschutz als unwichtig empfinden und der Meinung sind, nichts zu verbergen zu haben,

- für die Deutsch nicht die Muttersprache ist sowie

- Menschen, für die formale Texte schwierig zu verstehen sind (etwa für Kinder).

Alle diese Menschen können betroffene Personen sein und sollen anhand der Informationen, die die verantwortliche Stelle für sie herausgibt, verstehen können, welche Daten von ihnen wie verarbeitet werden.

Aus den Rückmeldungen von betroffenen Personen sind die üblichen langen und kompliziert zu lesenden Datenschutzerklärungen verantwortlicher Stellen seit der Einführung der DSGVO im Mai 2018 nicht der richtige Weg, um der Informationspflicht nachzukommen und alle betroffenen Personen angemessen zu informieren. Betroffene Personen neigen dazu – wenn sie diese Art von Datenschutzerklärungen überhaupt lesen –, diese zu überfliegen und aufgrund ihrer Länge und Komplexität einfach „wegzuklicken“ – und das ist nicht das, was mit den neuen Rechten auf Information erreicht werden soll. Wie also vorgehen?

Der Datenschutz-Steckbrief geht in Verbindung mit einem dreistufigen Konzept einen anderen Weg und soll im besten Fall alle betroffenen Personen verständlich informieren: kurz und prägnant, in einer einfachen Form und Sprache sowie durch grafische Elemente unterstützt. Er ist auf der obersten Ebene innerhalb einer Methodik angesiedelt, mit der die Informationspflicht in öffentlichen und privaten Organisationen umgesetzt und die gesamte Gruppe der betroffenen Personen angesprochen werden kann.

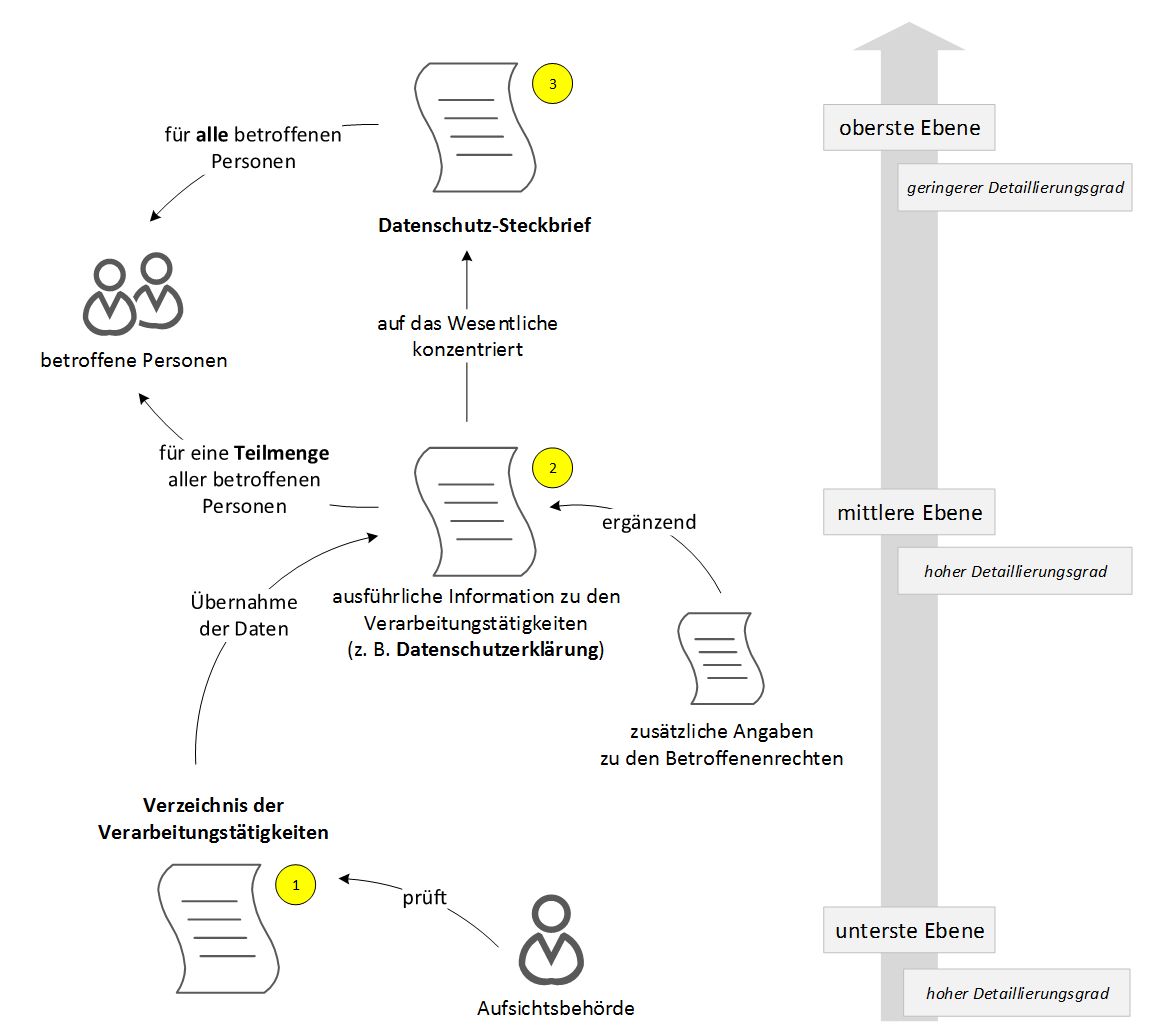

Abbildung: Dreistufenkonzept

Auf der untersten Ebene (Punkt 1 in der Abbildung) werden zunächst die Verarbeitungstätigkeiten in einer Organisation erfasst und zum Verzeichnis der Verarbeitungstätigkeiten zusammengeführt. Dieses Dokument stellt die Basis für die Umsetzung der Informationspflichten dar, da in diesem die meisten Informationen davon enthalten sind, die den betroffenen Personen zur Verfügung gestellt werden müssen.

Weiterhin ist dieses Verzeichnis sowohl ein Pflichtnachweis nach Artikel 30 DSGVO als auch ein Baustein bei der Verarbeitungsdokumentation (Tz. 6.1.3). Auf dieser Ebene wird mit einem hohen Detaillierungsgrad gearbeitet. Um das Verzeichnis der Verarbeitungstätigkeiten zu erstellen, kann die ULD-Vorlage verwendet werden:

https://www.datenschutzzentrum.de/dokumentation/

Auf der mittleren Ebene (Punkt 2 in der Abbildung) werden den betroffenen Personen ausführliche Informationen in einem hohen Detaillierungsgrad zur Verfügung gestellt. Die Basis dieser Information sind die Angaben aus dem Verzeichnis der Verarbeitungstätigkeiten, die um zusätzliche Angaben entsprechend den Artikeln 13 bis 22 DSGVO ergänzt werden. Diese ausführlichen Informationen können den betroffenen Personen beispielsweise in Form einer Datenschutzerklärung auf der Organisationswebseite zur Verfügung gestellt werden, oder das Verzeichnis der Verarbeitungstätigkeiten wird so geschrieben, dass es – ergänzt um die oben genannten zusätzlichen Angaben – veröffentlicht werden kann. Diese Ebene spricht die betroffenen Personen an, die sich umfassend und ausführlich über ihre Rechte informieren möchten.

Auf der obersten Ebene (Punkt 3 in der Abbildung) wird allen betroffenen Personen mit dem Datenschutz-Steckbrief eine leicht verständliche und kompakte Übersicht aller Informationen gegeben, die ihnen gemäß der DSGVO zur Verfügung gestellt werden müssen. Die Informationen können der mittleren Ebene entnommen werden. Die Herausforderung liegt in der (Um-)Formulierung der Inhalte. So sollten die Informationen kurz und prägnant beschrieben werden, sich auf das Wesentliche konzentrieren und in einer klaren und einfachen Sprache verfasst werden.

Die Vorlage des Datenschutz-Steckbriefs gibt weiterhin grafische Elemente vor, die frei verwendet werden können. Diese Ebene spricht mit dem Datenschutz-Steckbrief alle betroffenen Personen an, die sich mithilfe der einheitlichen und wiedererkennbaren Icons (Piktogrammen) sowie der einfachen und verständlichen Sprache schnell und strukturiert über die Verwendung ihrer Daten informieren möchten.

Die Vorlage des Datenschutz-Steckbriefes kann auf der ULD-Webseite heruntergeladen werden:

https://www.datenschutzzentrum.de/dokumentation/

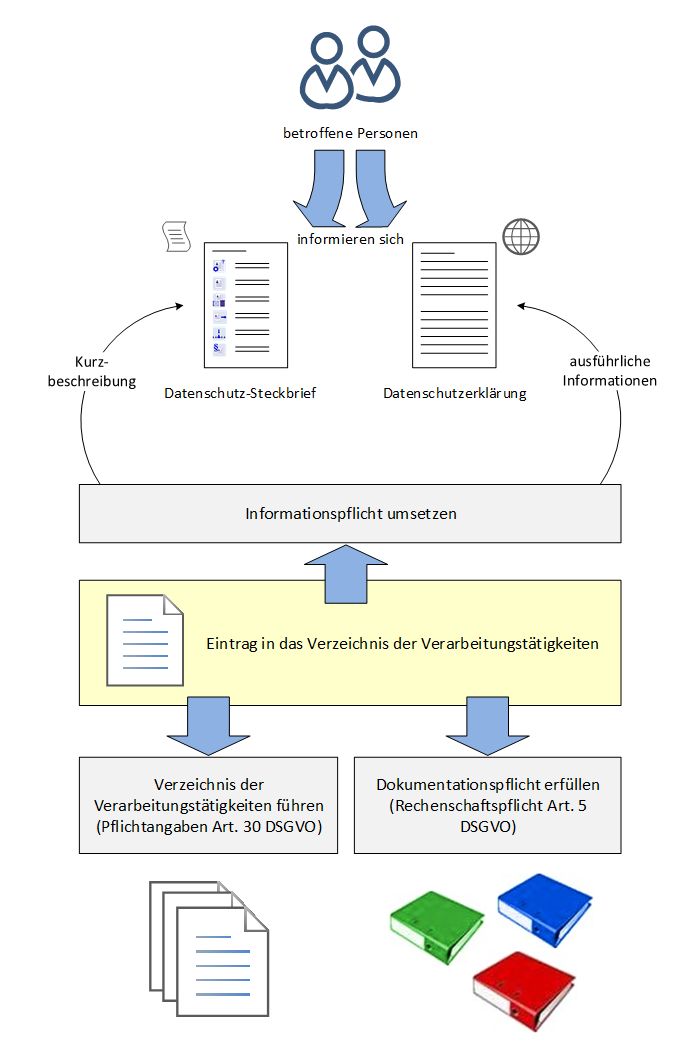

Die nachfolgende Abbildung zeigt die Bedeutung eines einzelnen Eintrags für das Verzeichnis der Verarbeitungstätigkeiten als zentrales Dokument und als Informationsbasis zur Umsetzung der Informationspflicht. Sie gibt aber auch einen Überblick über die zwei weiteren Einsatzbereiche des Einzeleintrags sowohl als Dokumentationsbestandteil zur Umsetzung der Rechenschaftspflicht als auch als Bestandteil im Verzeichnis der Verarbeitungstätigkeiten (Tz. 6.1.3).

Abbildung: Elemente zur Umsetzung der Informations- und Rechenschaftspflicht

Was ist zu tun?

Mit dem

Datenschutz-Steckbrief kann eine verantwortliche Stelle der Pflicht der

Einfachheit und Verständlichkeit (Art. 12 Abs. 1 DSGVO) nachkommen.

Durch eine zweistufige Informationsstrategie können die betroffenen Personen

zielgruppengerecht informiert werden.

6.1.5 Datenschutz durch Gestaltung – auch bei Datenschutzerklärungen und Formularen

Zu den Informationspflichten gehört die Information über das Beschwerderecht bei einer Aufsichtsbehörde (Art. 13 Abs. 2 Buchst. d DSGVO, Art. 14 Abs. 2 Buchst. e DSGVO). Viele Stellen lösen dies so, dass sie in ihrer Datenschutzerklärung oder in Formularen gleich die vollständigen Erreichbarkeitsdaten des ULD prominent veröffentlichen. Die Kontaktdaten des Verantwortlichen sind dagegen oft viel schwerer zu finden. So erhält das ULD auch Post, die an die Verantwortlichen gerichtet ist, z. B. unterschriebene Einwilligungserklärungen oder Anhörungsbögen. Das soll natürlich nicht so sein! Es ist auch manchmal nicht auf den ersten Blick zu erkennen, ob es sich nicht doch um eine Beschwerde handelt, bei der das ULD auf problematische Formulierungen in Datenschutzerklärungen oder Formularen hingewiesen wird. In einem Fall kamen größere Mengen von Irrläufern beim ULD an. Nachdem wir Kontakt mit den Zuständigen aufgenommen hatten, wurde uns zugesichert, dass die Formulare künftig umgestaltet würden. Dennoch dauerte es noch Wochen, bis diese Fehlzuleitungen abebbten.

Was ist zu tun?

Die Anforderung

„Datenschutz durch Gestaltung“ betrifft auch Datenschutzerklärungen und Formulare:

Alle Verantwortlichen sollten schon aus eigenem Interesse auf eine geeignete

Gestaltung achten, damit Fehladressierungen und Irrläufer vermieden werden.

6.2 Zusammenarbeit der Datenschutzbeauftragten im Bereich Systemdatenschutz

6.2.1 AK Technik und wichtige Arbeitsergebnisse

Die Datenschutzbehörden des Bundes und der Länder organisieren ihre Zusammenarbeit in regelmäßig, meist halbjährlich tagenden Arbeitskreisen. Für den Systemdatenschutz ist der Arbeitskreis Technik besonders relevant (35. TB, Tz. 6.2.1). Für die vertiefte Behandlung von Themen werden Arbeitsgruppen gebildet, so z. B. im Bereich des Standard-Datenschutzmodells (Tz. 6.2.2).

Im Berichtszeitraum waren wesentliche Fragestellungen die Funktionsweise, Einsatzgebiete und Grenzen von Verfahren der künstlichen Intelligenz, Anforderungen an die Verschlüsselung von E-Mails (Transportverschlüsselung, Ende-zu-Ende-Verschlüsselung), der Einsatz von Windows 10 in Behörden, die Bereitstellung von Cloud-Diensten sowie Maßnahmen zur Sicherheit von Online-Konten. Daneben war der Arbeitskreis Technik an der Erstellung von Dokumenten anderer Arbeitskreise beteiligt, u. a. der Orientierungshilfe „Aufbewahrung“, die sich der sicheren Aufbewahrung von Papierdokumenten einschließlich der Beachtung der Aufbewahrungsfristen widmet.

Exemplarisch sei die Befassung mit der Verschlüsselung von E-Mails hervorgehoben, um die Schwierigkeiten einer solchen Befassung darzustellen:

In der Vergangenheit wurden Dokumente zu einzelnen technischen Aspekten mit dem Fokus „Was ist technisch möglich?“ und „Was ist technisch sinnvoll?“ erstellt. Heutzutage versucht man, daneben die Frage „Was ist rechtlich erforderlich?“ zu beantworten. Bei der Antwort auf diese Frage tritt neben das technisch Machbare auch die Frage der Erforderlichkeit im Hinblick auf die Sensibilität der Daten, möglicher Risiken für die Rechte und Freiheiten Betroffener, der Implementierungskosten und nicht zuletzt der Praktikabilität, insbesondere im E-Mail-Verkehr mit Bürgerinnen und Bürgern: Einige verfügen über etablierte Ende-zu-Ende-Verschlüsselungsverfahren wie S/MIME oder OpenPGP und erwarten (zu Recht), dass sie mit Behörden und Firmen auf diese Weise kommunizieren können. In der großen Breite haben sich aber solche Verfahren trotz jahrzehntelanger Verfügbarkeit (noch) nicht durchgesetzt, mit der Folge, dass die meisten der Bürgerinnen und Bürger für die Verwaltung und Firmen nicht per Ende-zu-Ende-verschlüsselter E-Mail erreichbar sind. Daher stellt sich die Frage, ob in diesen Fällen auch schwächere Sicherheitsverfahren wie eine Transportverschlüsselung zum Einsatz kommen dürfen – ebenso wie in der Papierwelt nur besonders wichtige Dokumente per Kurier und in verschlossenen Koffern verschickt werden und die Masse der Briefe nur durch das Papier des Briefumschlags und das Postgeheimnis geschützt ist.

Fraglich ist auch, unter welchen Umständen Bürgerinnen und Bürger in eine schwächer abgesicherte Kommunikation „einwilligen“ können (siehe auch Tz. 4.1.3), bis wohin also die Verantwortung einer absendenden Behörde oder Firma reicht. Hinzu kommt, dass im Bereich der E-Mail üblicherweise sowohl Absender als auch Empfänger Dienstleister in Anspruch nehmen, die zumindest aufseiten der Bürgerinnen und Bürger nicht alle dem Telekommunikationsgesetz unterworfen sind (da sie diese Daten nicht in Deutschland verarbeiten) und teilweise laut ihren AGBs auch den E-Mail-Verkehr inhaltlich für eigene Zwecke auswerten. Oder plakativ gefragt: Dürfen Behörden E-Mail-Nachrichten an Bürgerinnen und Bürger senden, wenn deren E-Mail-Dienst von Providern angeboten wird, die erklärtermaßen Zugriff auf den Inhalt für eigene Zwecke nehmen? Steht dies zur Disposition der Empfängerinnen und Empfänger?

Transportverschlüsselung

Ähnlich wie Webserver und Webbrowser

über das Protokoll „https“ verschlüsselt kommunizieren können, können auch E‑Mail-Server untereinander einen verschlüsselten

Kanal aufbauen. Auf den E-Mail-Servern selbst liegen die Daten unverschlüsselt.

Dies lässt sich in der Briefpost mit

dem Transport einer Postkarte in einem verschlossenen

Transportbehälter zwischen Postverteilzentren und Empfänger vergleichen.

Eine reine Transportverschlüsselung kann vor inhaltlicher Auswertung durch den E-Mail-Diensteanbieter nicht schützen. Aber auch eine Ende-zu-Ende-Verschlüsselung betrifft nur den Inhalt von E-Mails, nicht aber Absender, Empfänger, Uhrzeit und Betreff. Eine Kommunikationsanalyse („Wer, wann, mit wem?“) ist so möglich. Technisch ist der Einsatz einer Transportverschlüsselung einfach. Schwieriger ist die Frage zu beantworten, gegen welche Art von Angreifern sie Sicherheit bietet. Gegen „lauschende“ Angreifer ist die Sicherheit groß. Gegen Anbieter, die manipulativ in den Netzverkehr eingreifen, sind zusätzliche Maßnahmen zu treffen, um sie von der Manipulation der verwendeten kryptografischen Schlüssel und Zertifikate abzuhalten. Dass solche Eingriffe erfolgen, ist keinesfalls ein Fantasiegebilde – auf anderen Ebenen (Webbrowser) wird ein solcher Eingriff mitunter „aus Sicherheitsgründen“ gefordert (Tz. 10.1).

Allein dieser kurze Abriss zeigt, dass die Fragestellung

„E-Mail-Verschlüsselung“ sehr komplex ist und genau analysiert werden muss,

bevor allgemeingültige rechtsverbindliche Hinweise gegeben werden können, die

auch dem Anspruch an Praxistauglichkeit genügen.

6.2.2 Neues zum Standard-Datenschutzmodell (SDM)

Das Standard-Datenschutzmodell (SDM) ist ein unter den deutschen Datenschutzbehörden abgestimmtes Verfahren zur Auswahl und Implementierung von technisch-organisatorischen Datenschutzmaßnahmen. Im Berichtszeitraum wurden zwei wesentliche Aspekte des SDM vorangebracht:

Das SDM wurde vollständig und ausschließlich auf die Anforderungen der DSGVO umgestellt. Einer der wesentlichen Inhalte dieser Umstellung betraf dabei die Ermittlung des Risikos für die Rechte und Freiheiten Betroffener bzw. des Schutzbedarfs, für die in Artikel 24 und Artikel 25 der DSGVO eine Regelung enthalten ist. In der aktuellen Version bietet das SDM deshalb keine eigene Methode zur Risikoermittlung an. Vielmehr muss das Risiko seitens des Verantwortlichen bereits bestimmt sein, bevor mit dem SDM die Schutzmaßnahmen festgelegt werden können. Im April 2018 hat die Datenschutzkonferenz der unabhängigen Datenschutzbehörden des Bundes und der Länder (DSK) das SDM in der Version V1.1 dann erneut für eine weitere Evaluationsphase – ohne Gegenstimme, aber mit vier Enthaltungen – als Prüfungs- und Beratungsmodell akzeptiert.

Im September 2018 haben sich einige Datenschutzaufsichtsbehörden entschieden, nach dem Vorbild der IT-Grundschutzkataloge Datenschutzbausteine mit Schutzmaßnahmenkatalogen zu veröffentlichen. Zu diesen Aufsichtsbehörden zählen die Landesbeauftragten für den Datenschutz in Hessen, Mecklenburg-Vorpommern, Sachsen und das ULD sowie die Evangelische Kirche Deutschlands. Seit 2016 wurde vergeblich versucht, einen Katalog mit Bausteinen deutschlandweit abzustimmen. Die an der Veröffentlichung beteiligten Behörden waren bzw. sind der Ansicht, dass zur Evaluation des SDM auch die der Bausteine gehören muss, die deshalb der Praxis bekannt sein und angewendet werden sollten.

Die im September veröffentlichten Bausteine des SDM werden zentral auf dem Webserver der Kollegen von Mecklenburg-Vorpommern zum Download vorgehalten:

https://www.datenschutz-mv.de/datenschutz/datenschutzmodell/

Als Entwürfe wurden bislang die Bausteine Aufbewahrung, Planung und Spezifikation, Dokumentation, Protokollierung, Trennung, Löschen und Vernichten sowie Datenschutzmanagement veröffentlicht.

Was ist zu tun?

Für 2019 ist die Publikation

weiterer Bausteine vorgesehen. Gegenwärtig wird zudem an einer weiteren

Verbesserung des Modells gearbeitet. Nutzer der Bausteine können Feedback und

Anregungen an das ULD melden, damit aus den Entwürfen praxisgerechte Bausteine

werden.

6.2.3 Wann ist eine Datenschutz-Folgenabschätzung erforderlich?

Das Instrument der Datenschutz-Folgenabschätzung wird in Artikel 35 der DSGVO sowie in § 43 LDSG geregelt. Artikel 35 DSGVO verlangt von Verantwortlichen zu prüfen, ob für seine Verarbeitungstätigkeiten Datenschutz-Folgenabschätzungen (DSFA) durchzuführen sind, weil voraussichtlich ein hohes Risiko für die Rechte und Freiheiten Betroffener besteht. Bei einem hohen Risiko müssen die Anforderungen der gesamten DSGVO bzw. des LDSG in besonders wirksamer Weise erfüllt werden. Insbesondere müssen Datenschutzmaßnahmen ausgewählt und implementiert werden, um das (hohe) Risiko auf ein vertretbares Maß zu senken.

Ob eine DSFA erforderlich ist, ist im Rahmen einer Schwellwertanalyse zu prüfen. Wesentliche Indikatoren, dass eine DSFA erforderlich ist, sind abstrakt in Absatz 1 und beispielhaft in Absatz 3 des Artikels 35 DSGVO genannt. Interpretationshilfen dazu bieten die Erwägungsgründe 91 ff. der DSGVO. Als weitere Konkretisierung verpflichtet Absatz 4 die Datenschutzaufsichtsbehörden, in einer Liste verbindlich solche Verfahren zu nennen, für die in jedem Fall eine DSFA durchzuführen ist, die sogenannte „Muss-Liste“. Parallel dazu berechtigt Absatz 5 die Datenschutzaufsichtsbehörden, eine Liste für Ausnahmefälle zu erstellen, in denen erklärtermaßen eine DSFA nicht erforderlich ist, eine sogenannte „Braucht-nicht-Liste“. Von dieser Möglichkeit haben die bundesdeutschen Aufsichtsbehörden bewusst keinen Gebrauch gemacht.

Im Rahmen der Schwellwertanalyse bietet es sich daher an, zunächst anhand von Absatz 3 und danach anhand der Liste gemäß Absatz 4 zu prüfen, ob für die geplante Verarbeitungstätigkeit eine DSFA vorgeschrieben ist. Gibt es hier einen Treffer, braucht man sich über das „Ob“ einer DSFA keine Gedanken mehr zu machen und kann gleich zur Durchführung schreiten.

Die Datenschutzaufsichtsbehörden standen daher vor der Aufgabe, Listen gemäß Art. 35 Abs. 4 DSGVO zu erstellen. Ziel war, eine bundesweit abgestimmte Liste zu erstellen, die in jedem Fall den nichtöffentlichen Bereich abdeckt. Als Vorbild stand dazu das Arbeitspapier WP 248 (rev. 01 vom 13. Oktober 2017) der Artikel-29-Datenschutzgruppe Pate. Zur Erinnerung: Die Artikel-29-Datenschutzgruppe war die Vorgängerorganisation des Europäischen Datenschutzausschusses, in der bis zum Mai 2018 die europäischen Datenschutzaufsichtsbehörden ihre Tätigkeiten koordinierten. Dieses Arbeitspapier führt neun Kriterien auf. Sobald mindestens zwei Kriterien erfüllt sind (in Ausnahmefällen reicht ein Kriterium), ist eine DSFA erforderlich. Mithilfe dieses Arbeitspapiers erstellte eine Arbeitsgruppe der Aufsichtsbehörden eine erste Fassung der Muss-Liste, die in einem europäischen Abstimmungsprozess noch leicht verändert wurde: Erstmals wurden im Rahmen der Vereinheitlichung der Umsetzung der DSGVO die Listen aller Aufsichtsbehörden durch den Europäischen Datenschutzausschuss gesichtet und im Falle von Abweichungen gegen die Regeln der DSGVO auf eine Anpassung gedrängt – zumindest in den Fällen, in denen eine grenzüberschreitende Datenverarbeitung erfolgt. Diese Anpassung der deutschen Liste wurde im Oktober 2018 umgesetzt; die aktuelle Liste ist neben einem Erläuterungstext unter

https://www.datenschutzzentrum.de/uploads/dsgvo/2018_10_17_DSK_DSFA-Liste-1_1.pdf

verfügbar. Eine Ergänzung dieser Liste um Verfahren der öffentlichen Datenverarbeitung, die auf Schleswig-Holstein begrenzt ist, kann das ULD eigenständig vornehmen; sie braucht nicht auf europäischer Ebene abgestimmt zu werden. Eine Abstimmung ist aber unter denjenigen Bundesländern, die Träger von Dataport sind und für die Dataport wesentliche Verfahren implementiert, sinnvoll und erfolgt derzeit.

Was ist zu tun?

Im Rahmen einer Schwellwertanalyse

ist zu prüfen, ob für Verarbeitungstätigkeiten eine DSFA durchzuführen ist.

Hilfestellungen für die Entscheidung bieten Art. 35 Abs. 3 DSGVO sowie

die „Muss-Liste“ des ULD. Ist eine DSFA nicht erforderlich, sind die Gründe zu

dokumentieren: Auf die Frage „Warum wurde keine DSFA durchgeführt?“ sollten

Verantwortliche eine Antwort haben.

6.3 Ausgewählte Ergebnisse aus Beratungen und Prüfungen

6.3.1 Unterstützung bei der Durchführung von Datenschutz-Folgenabschätzungen

Es gibt in Schleswig-Holstein mehrere parallele Initiativen zur standardisiert-methodischen Unterstützung öffentlicher Stellen bei der Erarbeitung von Datenschutz-Folgenabschätzungen gemäß Artikel 35 DSGVO. Das ULD unterstützt die Initiativen des Zentralen IT-Management des Landes Schleswig-Holstein (ZIT) und des Arbeitskreises der behördlichen Datenschutzbeauftragten und empfiehlt daher Verantwortlichen, die eine Datenschutz-Folgenabschätzung (DSFA) durchführen müssen und erste Orientierungen suchen, Kontakt zu diesen Initiativen aufzunehmen.

Das ZIT hat für die Ebene der Ministerien drei Formulare zur Durchführung einer Datenschutz-Folgenabschätzung entwickelt: Ein Formular für die Durchführung einer Schwellwertanalyse zur Bestimmung der Höhe des Risikos für die Rechte und Freiheiten Betroffener, ein zweites Formular für die Durchführung der eigentlichen Datenschutz-Folgenabschätzung mit dem Ziel, die Verarbeitungstätigkeit rechtskonform einzurichten und die dafür zu ergreifenden Schutzmaßnahmen zu erkennen und festzulegen. Das dritte Formular unterstützt dann die Kontrolle und Dokumentation der Implementation der Schutzmaßnahmen. Die Stärke dieser Methode ist die Schwellwertanalyse.

Datenschutzbeauftragte aus dem kommunalen Bereich unterstützen die Schwellwertbestimmung und die Durchführung der DSFA in Form einer Tabellenkalkulation. Dass diese Lösung funktioniert, zeigte sich bereits an konkreten Projekten zur Durchführung sowohl der Schwellwertanalyse als auch der Bestimmung der zu treffenden rechtlichen Regelungen und technisch-organisatorischen Schutzmaßnahmen. Gegenwärtig fließen die Erfahrungen in die Weiterentwicklung dieses Tools hinein. Die Stärke dieser Methode besteht darin, dass Verantwortlichen durch „Was-wäre-wenn?“-Szenarien grafisch vor Augen geführt werden kann, was es für die Rechtskonformität bedeutet, wenn z. B. eine 80-Prozent-Lösung in 20 Prozent der Zeit oder eine lange schon geplante, aber bislang nicht umgesetzte Maßnahme aktuell endlich umgesetzt würde.

Es ist geplant, die Erfahrungen mit diesen beiden Methoden in die Plattform HiScout einfließen zu lassen. Mit der Dokumentations- und Managementplattform HiScout beabsichtigt das Land, ab 2019 die Maßnahmen der Informationssicherheit auf Basis der IT-Grundschutzkataloge sowie des operativen Datenschutzes auf der Grundlage des Standard-Datenschutzmodells (SDM) zu modellieren und zu überwachen. Die Integration der Schwellwertanalyse und der Datenschutz-Folgenabschätzung auf der Basis des SDM in die Plattform ist derzeit noch nicht abgeschlossen.

Was ist zu tun?

Die Schwellwertanalyse und die

Datenschutz-Folgenabschätzung auf der Basis des SDM sollten in die Plattform

HiScout vollständig integriert werden, um ein reibungsloses Arbeiten zu

ermöglichen.

6.3.2 Digitale Personalakte

Die Digitalisierung der Personalakten des Landes (36. TB, Tz. 4.1.1) ist mittlerweile abgeschlossen. Das ULD wurde zusammen mit den gewerkschaftlichen Spitzenorganisationen fortlaufend informiert.

Die Papierakten wurden in mehreren Schüben von den personalaktenführenden Stellen abgeholt und in ein zentrales Scanzentrum gebracht. Dort wurden sie eingescannt, liegen aber in Papierform bis zum Abschluss der Qualitätskontrolle weiterhin als Papier vor. Neben der Begleitung einer datenschutzrechtlichen Kontrolle des Dienstleisters durch das ZIT am Standort des Scanzentrums hat das ULD auch die Abholung und Verpackung von Akten in Kiel im Rahmen eines Informationsbesuches begleitet. Dabei waren keine Auffälligkeiten zu verzeichnen.

Was ist zu tun?

Das ULD sollte weiterhin eingebunden

werden, da sich auch zukünftig zahlreiche datenschutzrechtliche Fragen im

Zusammenspiel mit der elektronischen Aktenführung und der Ausgestaltung von

Akteneinsichten durch andere personalverwaltende Stellen und von Betroffenen

stellen.

6.3.3 Gemeinsame Prüfung des Zentralen Meldedatenbestandes (ZMB)

Adressdaten und andere Meldedaten der Einwohnerinnen und Einwohner Schleswig-Holsteins werden in Registern der örtlichen Meldeämter gespeichert. Seit 2015 besteht nach einer Änderung des Bundesmeldegesetzes (BMG) die Verpflichtung, diese Daten u. a. für Online-Abfragen von (Verwaltungs-)Behörden und Strafverfolgungs- und Sicherheitsbehörden rund um die Uhr bereitzustellen. In Schleswig-Holstein geschieht dies bereits seit Jahren beim Dienstleister Dataport mithilfe einer Spiegeldatenbank („Zentraler Meldedatenbestand“, ZMB), die tägliche Kopien der örtlichen Meldedaten erhält und zum Abruf bereitstellt. Abrufe erfolgen über das Schleswig-Holstein-Portal (Verwaltungsportal) und umfassen neben den beiden Abrufmöglichkeiten für (Verwaltungs-) Behörden und für Strafverfolgungs- und Sicherheitsbehörden auch die Möglichkeit einer einfachen Melderegisterauskunft. Bei dieser können Firmen und natürliche Personen kostenpflichtig Adressdaten abfragen.

Nicht jeder darf alle Daten der Melderegister abrufen. Die Abrufberechtigungen, der Umfang der abrufbaren Daten und auch die zur Suche notwendigen Eingabedaten sind durch das Bundesmeldegesetz sowie durch Landesrecht (Landesmeldegesetz, Landesmeldeverordnung) festgelegt. Auch Details zur Ausgestaltung und zum Betrieb der Spiegeldatenbank und zum Zusammenspiel mit den örtlichen Meldebehörden sind im Wege einer Verordnung festgelegt (Landesverordnung über die zentrale Stelle der Vermittlungsstelle und Spiegeldatenbank des Landes Schleswig-Holstein).

Die Spiegeldatenbank bei Dataport wird im Verbund mit den Bundesländern Hamburg und Sachsen-Anhalt betrieben. Dieser sogenannte Mehrländer-Meldedatenspiegel (MMS) bot Anlass zu einer gemeinsamen Prüfung der Datenschutzbehörden Hamburgs, Sachsen-Anhalts und Schleswig-Holsteins. Ziel der Prüfung war herauszufinden, ob die technische und organisatorische Ausgestaltung des MMS einen getrennten Betrieb dreier landesindividueller Länderspiegel darstellt oder ob nicht vielmehr die Implementierung dergestalt ist, dass faktisch ein gemeinsames Verfahren dreier Beteiligter betrieben wird. Ein gemeinsames Verfahren stand nach Hamburgischem (Landes-)Datenschutzrecht bis zum Mai 2018 unter einem Gesetzesvorbehalt. Seit dem Inkrafttreten der DSGVO würde man für ein solches Verfahren eine gemeinsame Verantwortlichkeit im Sinne des Artikels 26 DSGVO feststellen. Dies hätte zur Folge, dass die beteiligten Verantwortlichen einzelne Aspekte ihrer Verantwortlichkeiten, ihrer Funktionen und ihre Beziehungen gegenüber betroffenen Personen in einer Vereinbarung festlegen müssten; alternativ kann dies durch Rechtsvorschrift erfolgen.

Im Rahmen der Prüfung wurde festgestellt, dass von keinem der beteiligten Länder eine gemeinsame Verarbeitung gewollt ist und auch die Datenbestände und Funktionsweisen landesindividuell getrennt sind. Noch in Klärung befindet sich die Frage, inwieweit die technische Zusammenarbeit der Länder und die gemeinsame Beauftragung einer technischen Implementierung (MMS mit getrennten Datenbeständen), auf die die Verantwortlichkeiten nur gemeinsam Einfluss haben, regelnder Dokumente bedarf.

Offen ist derzeit ebenfalls, inwieweit die Protokollierungen der Abrufe durch Strafverfolgungs- und Sicherheitsbehörden, die aufgrund gesetzlicher Regelungen (§ 40 Abs. 3 Bundesmeldegesetz BMG) gerade nicht den einzelnen Meldebehörden zur Kenntnis gelangen sollen und daher durch diese Behörden selbst vorzunehmen sind, zentral durch das Verfahren MMS im Auftrag dieser Behörden erfolgen können und sollen.

Derzeit kann festgehalten werden, dass länderübergreifende Prüfungen einen größeren Zeitbedarf als landesindividuelle Prüfungen haben, da sich sowohl Prüfbehörden als auch die jeweils geprüften Stellen einschließlich des Auftragnehmers Dataport untereinander abstimmen müssen. Auf der „Habenseite“ stehen eine Arbeitsteilung der Prüfbehörden sowie die Gewinnung detaillierter Erkenntnisse.

6.3.4 Community Cloud Mail Service

Unter dem Namen Community Cloud Mail Service (CCMS) betreiben die Bundesländer Bremen und Hamburg zusammen mit Dataport eine gemeinsame Plattform für die Verarbeitung von E-Mails (E-Mail-Server). Das Zentrale IT-Management des Landes (ZIT) pilotiert derzeit ebenfalls die Nutzung dieses Systems und plant den Umstieg zahlreicher Behörden, u. a. auch zur Ablösung von Altsystemen.

Wie auch das Verfahren Mehrländer-Meldedatenspiegel (MMS, Tz. 6.3.3) wird auch das Verfahren CCMS trägerländerübergreifend betrieben. Von einer gemeinsamen Entwicklung und einem gemeinsamen Betrieb verspricht man sich geringere Kosten durch Synergieeffekte. Dies ist prinzipiell nachvollziehbar, doch muss auch bei einem trägerländerübergreifenden Betrieb eine Mandantentrennung erfolgen. Dies betrifft zum einen die Trennung in Bezug auf die beteiligten Bundesländer, zum anderen in Bezug auf einzelne verantwortliche Stellen.

Zum weiteren Verständnis muss man wissen, dass CCMS neben Versand und Empfang von E‑Mail-Nachrichten auch Funktionalitäten wie Kalender, Terminplanung und Adressbuch beinhaltet – Funktionen einer modernen Groupware. Bei der Nutzung dieser Funktionen greifen Benutzerinnen und Benutzer aber nicht nur auf eigene Daten bzw. E-Mail-Nachrichten zu, sondern auch auf Daten Dritter (z. B. Kalender und Adressbucheinträge), die ihnen vom System zur Verfügung gestellt werden.

Diese Funktionen sind zweifellos praktisch, sind aber im Hinblick auf Datenschutz und Sicherheit nicht unproblematisch, wenn der Umfang der angezeigten Daten nicht gesteuert wird: Ein Zugriff auf Adressen sowie Kalendereinträge ist innerhalb der eigenen Behörde praktisch und häufig auch dienstlich erforderlich. Auch behördenübergreifend ist ein Zugriff im Einzelfall bei der Zusammenarbeit von Beschäftigten sinnvoll und angemessen.

Schwierig wird es, wenn solche Zugriffe nicht mehr im Rahmen der Erforderlichkeit erfolgen und Zugriffe bundesländerübergreifend auf Tausende von Einträgen möglich sind, denn spätestens hier kommen Fragen des Beschäftigtendatenschutzes zum Tragen: Anders als im Bereich der Telefonauskunft, bei der ein Eintrag in Telefonbücher und Auskunftsplattformen durch Anschlussinhaber beeinflusst werden kann, legt hier der Arbeitgeber Art und Umfang des „Eintrags“ fest. Das Gleiche gilt für den Detaillierungsgrad, mit dem Kalendereinträge standardmäßig für Dritte sichtbar sind.

Auch dieses Verfahren bot daher Anlass zu einer länderübergreifenden Zusammenarbeit der Datenschutzaufsichtsbehörden der Dataport-Trägerländer, um die Konfiguration zu hinterfragen. Im Rahmen zahlreicher Diskussionen und eines Austausches von Dokumenten von Konzepten wurde festgestellt, dass die derzeitige Konfiguration geeignet ist, die Daten der einzelnen Bundesländer getrennt zu verarbeiten. Regelungsbedürftig bleibt aber die Art und Weise der Zusammenarbeit der Auftraggeber, denn bestimmte Konfigurationsparameter für CCMS lassen sich nur „global“, aber nicht länderindividuell festlegen.

Problematisch bleibt aus Sicht des ULD, dass zwar die Standardeinstellungen akzeptabel sind, aber durch Beschäftigte in einem Umfang geändert werden können, den Behördenleitungen als Verantwortliche im Sinne des Datenschutzrechtes nicht beeinflussen oder nachvollziehen können. So ist es beispielsweise für Nutzende möglich, im Rahmen einer „Selbstadministration“ anderen Personen innerhalb des Ländermandanten Zugriffe auf Kalenderdetails und Postfachinhalte zu geben. Solche Funktionen, die für die innerbehördliche Arbeit sinnvoll sind (u. a. bei Funktionspostfächern), sollten aus Sicht einer Behördenleitung aber kontrollierbar und auf das eigene Haus technisch beschränkbar sein. Derzeit besteht das „Haus“ aber aus allen an CCMS teilnehmenden Behörden des Landes, sodass nur organisatorische Maßnahmen möglich sind.

Was ist zu tun?

Bei der Einführung von CCMS ist auf

die technische Durchsetzung der Trennung zwischen den Ländermandanten

einerseits und den teilnehmenden Behörden als (datenschutzrechtlich) Verantwortlichen

andererseits zu achten.

| Zurück zum vorherigen Kapitel | Zum Inhaltsverzeichnis | Zum nächsten Kapitel |